Was ist Cybersicherheit? Arten der Cybersicherheit erklärt

What Is Cybersecurity Types Of Cybersecurity Explained

Was ist Cybersicherheit? Wenn es um Cyber-Aktivitäten geht, hat man oft von diesem Namen gehört. Angesichts der zunehmenden Cyber-Bedrohungen suchen die Menschen aktiv nach wirksamen Möglichkeiten, mit ihnen umzugehen, was eng mit der Cybersicherheit zusammenhängt. Dieser Beitrag von MiniTool erhalten Sie weitere Informationen zu diesem Konzept.Was ist Cybersicherheit?

Als Sie dieses Wort zum ersten Mal sahen, stellten Sie sich vielleicht die Frage zum Thema Cybersicherheit: Was ist Cybersicherheit? Die meisten Menschen haben nur eine allgemeine Vorstellung davon, was es bedeutet, wissen aber nicht, wie wichtig Cybersicherheit ist. Sehen wir uns nun an, wie die Leute das definieren.

Unter Cybersicherheit versteht man eine Reihe von Maßnahmen, Praktiken und Technologielösungen zur Vorbeugung und Eindämmung Cyber-Angriffe auf Ihren Computern, Servern, Mobilgeräten, Netzwerken, Programmen, Systemen, Daten, Finanzanlagen usw.

Unabhängig davon, welche Maßnahmen Sie zur Abwehr von Cyberangriffen und zum Schutz vor der unbefugten Ausnutzung von Systemen, Netzwerken und Technologien anwenden, sind diese im Allgemeinen im Bereich der Cybersicherheit beteiligt.

Arten der Cybersicherheit

Eine starke Cybersicherheitsstrategie schützt Ihre IT-Infrastruktur und Domänen gut. Cybersicherheit ist ein weites Feld, das mehrere Disziplinen umfasst und wir es in verschiedene Typen unterteilen können.

Netzwerksicherheit

Unter Netzwerksicherheit versteht man den Schutz der zugrunde liegenden Netzwerkinfrastruktur vor unbefugtem Zugriff, Missbrauch oder Diebstahl. Die Integrität eines Computernetzwerks und der darin enthaltenen Daten ist auch das Schutzziel der Netzwerksicherheit und stellt sicher, dass das Netzwerk nutzbar und vertrauenswürdig ist.

Durch Netzwerksicherheit können Sie die dauerhaft hohe Leistung der Netzwerke sowie die Vertraulichkeit, Integrität und Verfügbarkeit der Daten in einem Netzwerk sicherstellen. Selbst mit den sich weiterentwickelnden Netzwerkangriffsmethoden können sich die Menschen immer noch auf die Zugangskontrolle verlassen. Antivirus und Antimalware , Verhaltensanalyse, Verhinderung von Datenverlust , Sandboxen , und mehr. um Ihre Cyber-Aktivitäten besser zu schützen.

Cloud-Sicherheit

Cloud-Sicherheit ist eine Reihe von Maßnahmen und Technologien, die auf cloudbasierten Netzwerken basieren, um cloudbasierte Infrastruktur, Anwendungen und Daten zu schützen. Cloud-Sicherheit befasst sich mit cloudbasierten Ressourcen und erfordert robuste Lösungen für das Identitäts- und Zugriffsmanagement, um Berechtigungen für Benutzer und Anwendungen zu definieren und durchzusetzen.

Durch diesen Schritt kann die Sicherheit von Cloud-Kunden, einschließlich ihrer Cloud-Ressourcen, effektiv gewährleistet und ihre Cloud-Umgebungen visualisiert werden.

Endpunktsicherheit

Endpunktsicherheit ist die Praxis, Endpunkte oder Zugangspunkte von Endbenutzergeräten wie Desktops, Laptops und mobilen Geräten vor Ausnutzung und Hackerangriffen zu schützen.

Endpoint Security kann eine detaillierte und reaktionsfähige Sicherheit auf Endpunktebene bieten, die auf die Sicherung des gesamten Netzwerks und seiner Endpunkte abzielt. Das häufigste Beispiel für traditionelle Endpunktsicherheit ist Antivirensoftware.

Mobile Sicherheit

Mobile Security zielt darauf ab, Schutzverfahren für mobile Geräte wie Smartphones, Tablets und Laptops bereitzustellen und die persönlichen und geschäftlichen Informationen, die auf mobilen Geräten gespeichert und von diesen übertragen werden, zu schützen.

Beispielsweise bieten Authentifizierung und Autorisierung über mobile Geräte hinweg Komfort, erhöhen aber auch das Risiko. Die Daten werden zwischen Mobiltelefonen übertragen, wodurch jederzeit das Risiko eines Informationslecks besteht. Pegasus-Spyware ist eine der häufigsten Gefahren für die mobile Sicherheit. Deshalb ist mobile Sicherheit so wichtig.

IoT-Sicherheit

Unter IoT-Sicherheit versteht man die Sicherheit des Internets der Dinge, die von vielen Unternehmen für eine bessere Produktivität und eine bessere Transparenz ihrer Abläufe genutzt wird. Da in Unternehmensnetzwerken mehrere vernetzte Geräte eingesetzt werden, die den Zugriff auf sensible Daten und kritische Systeme erleichtern, widmen sich einige Fachleute der Entwicklung von IoT-Sicherheit, um das Unternehmen vor Cyber-Bedrohungen zu schützen.

Mit der Zeit wird die IoT-Sicherheit zu einem wichtigen Bestandteil der Cybersicherheitsstrategie eines Unternehmens, da sie die von diesen unsicheren, vernetzten Geräten ausgehenden Risiken begrenzt.

Anwendungssicherheit

Was ist Anwendungssicherheit? Wie der Name schon sagt, geht es darum, Ihre Anwendung zu entwerfen, zu programmieren und zu konfigurieren, um Cyber-Bedrohungen vorzubeugen und abzuwehren, und sich auch stärker auf die Identifizierung und Behebung von Schwachstellen in der Anwendungssoftware zu konzentrieren.

Es gibt ein anderes ähnliches Wort – Webanwendungssicherheit. Ihre Nuance besteht darin, dass sie unterschiedliche Ziele schützen, und dieses Ziel ist eher auf die Sicherheit von Websites, Webanwendungen und Webdiensten ausgerichtet.

Informationssicherheit

Datenschutzverletzungen haben sich zu einem ernsten Problem entwickelt Online-Privatsphäre kann aufgrund einiger Cyberangriffe leicht in der Öffentlichkeit aufgedeckt werden. Im Übrigen kann der Ruf eines Unternehmens durch die Datenpanne erheblich geschädigt werden. Dieser Zustand kommt häufig im Marktwettbewerb vor. Informationssicherheit ist sowohl im privaten als auch im geschäftlichen Interesse wichtig.

Dazu gehört der Schutz personenbezogener Daten, Finanzinformationen und sensibler oder vertraulicher Informationen, die sowohl in digitaler als auch in physischer Form gespeichert sind. Informationssicherheit kann sie vor Missbrauch schützen, unautorisierter Zugriff , Störung usw.

Um die Informationssicherheit zu stärken, werden immer mehr Unternehmen Standards für die Sicherheit von Informationssystemen und die Risikominderung festlegen. Gleichzeitig müssen Benutzer ihr Bewusstsein für die Nutzung sozialer Medien oder anderer Software/Websites schärfen, die private Informationen erfordern.

Null Vertrauen

Zero Trust ist ein Sicherheitsmodell, das strenge Zugriffskontrollen vorsieht und eine Authentifizierung und kontinuierliche Validierung der Sicherheitskonfiguration erfordert, unabhängig davon, wer Sie sind, ob innerhalb oder außerhalb des Unternehmensnetzwerks. Nach der Anwendung der Zero-Trust-Sicherheitsstrategie für den Zugriff wird standardmäßig niemandem mehr vertraut. Deshalb nennt es den Namen.

Häufige Bedrohungen der Cybersicherheit

Im Folgenden sind einige gängige Arten der Cybersicherheit aufgeführt. Welche Art von Cybersicherheitsbedrohungen treten dann häufig bei Ihren Online-Aktivitäten auf? Werfen Sie einen Blick darauf und Sie können die Cybersicherheit verbessern, wenn sie auftauchen.

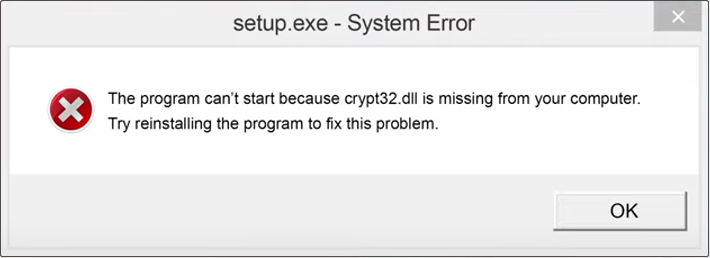

Schadsoftware

Unter Malware versteht man häufig bösartige Software, die ohne Zustimmung des Benutzers auf einem Gerät installiert wird und stillschweigend eine Reihe von Störungen in Ihrem System und Ihren Netzwerken auslöst. Sie können private Informationen preisgeben, sich unbefugten Zugriff auf Informationen oder Systeme verschaffen, den Zugriff auf Daten verweigern usw.

Angesichts dieser Gefahr entscheiden sich die meisten Menschen für die Installation Anti-Malware um den PC in Echtzeit zu schützen. Es ist eine der effektivsten Methoden.

Um zu überprüfen, ob Ihr Computer mit Malware infiziert ist, ist dieser Artikel hilfreich: Was ist ein mögliches Anzeichen für Malware auf dem Computer? 6+ Symptome .

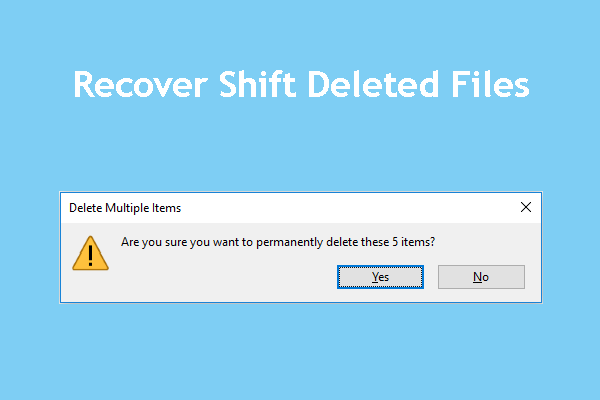

Ransomware

Ransomware ist darauf ausgelegt, Dateien auf einem Gerät dauerhaft zu verschlüsseln und alle Dateien und die darauf basierenden Systeme unbrauchbar zu machen. Hacker nutzen diese Gelegenheit oft, um ein Lösegeld zu fordern, sonst verlieren Sie Ihre Daten für immer.

Wenn Sie auf eine solche Bedrohung stoßen, können Sie zunächst die Verbindung zum Internet trennen, alle Verbindungen entfernen und dann ein Ransomware-Entschlüsselungstool ausprobieren, um wieder Zugriff zu erhalten.

Phishing

Beim Phishing geht es darum, sensible Daten zu stehlen oder zu beschädigen, indem Menschen dazu verleitet werden, persönliche Informationen preiszugeben. Sie können die E-Mails, Websites oder Nachrichten von Personen als Kanäle zur Verbreitung der Betrügereien nutzen. Um sich vor Phishing zu schützen, sollten Sie lernen, wie es geht Erkenne und vermeide sie . Die Anwendung besserer Methoden zur Stärkung der Privatsphäre ist für Sie sehr wichtig.

DDoS-Angriffe

DDoS-Angriffe versuchen, eine Überlastung zu erzeugen, indem sie die gesamte verfügbare Bandbreite zwischen dem Ziel und dem größeren Internet verbrauchen und so das Zielsystem überfordern. Es gibt viele Arten von DDoS-Angriffen. Wenn Sie wissen möchten, wie Sie diese verhindern können, lesen Sie bitte diesen Beitrag: Was ist ein DDoS-Angriff? So verhindern Sie DDoS-Angriffe .

Einfache Cybersicherheitslösungen

Tipp 1: Verwenden Sie sichere Passwörter

Normalerweise ist der Passwortschutz die erste Verteidigung gegen Cyberkriminelle und deren unbefugten Zugriff auf Ihre Konten, Geräte und Dateien. Daher ist es wichtig, die erste Schutzebene zu verbessern. Wie erstelle ich ein sicheres Passwort? Hier sind einige Tipps:

- Mindestens 12 Zeichen und 14 oder mehr sind besser.

- Es sind Großbuchstaben, Kleinbuchstaben, Zahlen und Symbole enthalten.

- Vermeiden Sie die Verwendung eines Wortes, das leicht zu finden oder zu erraten ist.

- Verwenden Sie nicht dieselben Passwörter wie die vorherigen oder die für andere Konten verwendeten.

- Notieren Sie sich die Passwörter nicht und geben Sie sie nicht per E-Mail, Instant Message oder anderen Kommunikationsmitteln weiter.

- Ändern Sie sofort die Passwörter von Konten, von denen Sie vermuten, dass sie kompromittiert wurden.

- Aktivieren Sie die Multifaktor-Authentifizierung, sofern verfügbar.

Tipp 2: Vermeiden Sie die Nutzung eines öffentlichen Netzwerks

Ein öffentliches Netzwerk ist für jedermann zugänglich und im Allgemeinen offen, was es leicht macht, gehackt zu werden und ein breites Spektrum an Opfern zu verursachen. Bisher haben wir von vielen verwandten potenziellen Techniken gehört, die Hacker einsetzen, um öffentliches WLAN auszunutzen und Ihre sensiblen Daten zu gefährden.

Beispielsweise sind öffentliche WLAN-Benutzer Hauptziele für MITM-Angriffe (Man-in-the-Middle). Hacker können über das offene Netzwerk auf die Daten von Personen zugreifen und sich darüber hinaus Privatsphäre für böswillige Aktivitäten verschaffen. Darüber hinaus gibt es noch einige andere mögliche Hacking-Methoden wie Packet Sniffing, Session Hijacking, DNS-Spoofing , Wi-Fi-Phishing usw. Vermeiden Sie daher besser die Nutzung des öffentlichen Netzwerks.

Tipp 3: Seien Sie vorsichtig bei Links und E-Mail-Anhängen

Menschen bevorzugen die Übertragung von Informationen per E-Mail, es bestehen jedoch potenzielle Bedrohungen. Es gibt viele Arten von E-Mail-Angriffen, und es ist schwierig, sie wirksam abzuwehren. Die häufigsten sind Phishing, Vishing, Smishing, Whaling, Pharming, Spyware , Adware, Spam usw.

Über die E-Mail-Anhänge und Links kann Schadsoftware nach einem Klick automatisch in Ihrem System installiert werden. Sie sollten wachsam bleiben, wenn Sie seltsame E-Mails erhalten.

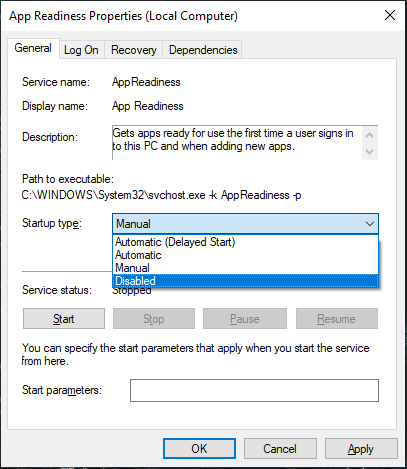

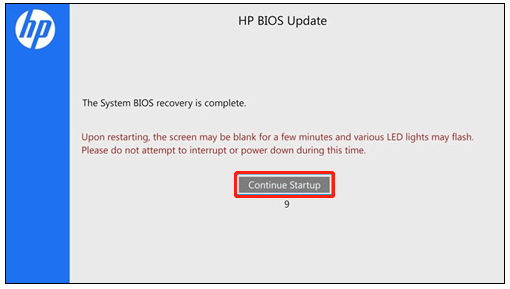

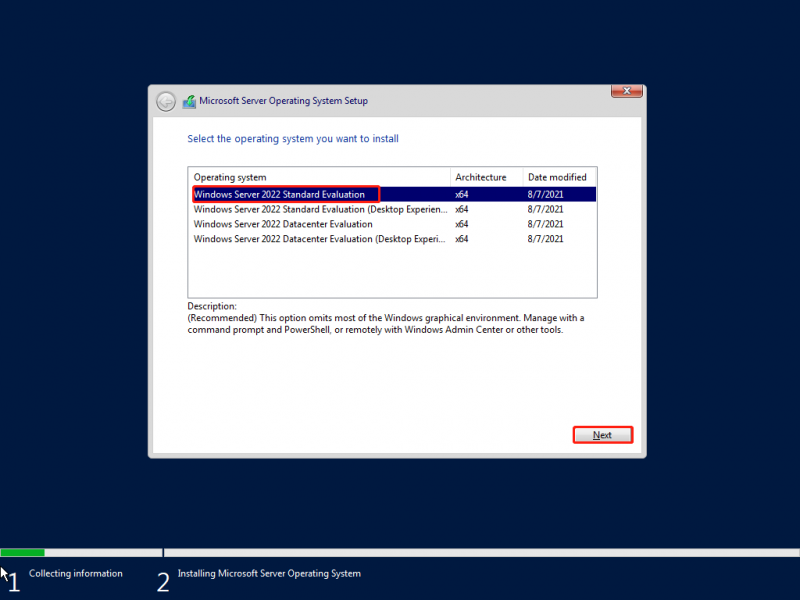

Tipp 4: Halten Sie Ihre Software und Ihr System auf dem neuesten Stand

Ein normales Update kann einige Fehler beheben und die Gesamtleistung optimieren. Microsoft veröffentlicht regelmäßig Sicherheitspatches, um die erkannten Sicherheitslücken zu beheben und das Schutzniveau zu verbessern. Wenn Sie davon profitieren möchten, bitte Aktualisieren Sie Ihr System und Software ohne Verzögerung.

Tipp 5: Verwenden Sie Antivirensoftware

Microsoft Defender Antivirus ist eine in Windows integrierte Softwarekomponente zum Schutz Ihres Windows-PCs vor Malware, Viren und anderen Bedrohungen. Für ein höheres Maß an Sicherheit können Sie auch auf andere Antivirensoftware von Drittanbietern zurückgreifen. Bitte stellen Sie sicher, dass Ihr Gerät in Echtzeit geschützt ist.

Tipp 6: Regelmäßige Datensicherungen vorbereiten

Eine weitere einfache Lösung für die Cybersicherheit ist die Erstellung regelmäßiger Datensicherungen. Viele Opfer von Cyber-Bedrohungen haben sich häufig über Datenverluste durch Hackerangriffe beschwert. Es ist ein großes Problem, auch wenn Sie die widerliche Malware losgeworden sind. Menschen verlieren einfach ihre wertvollen Daten und nichts kann helfen, sie wiederherzustellen.

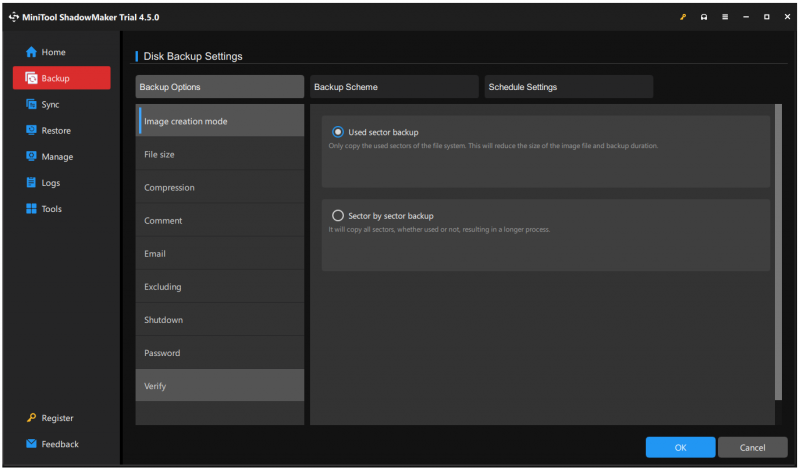

Es gibt einen Weg, eine solche Katastrophe zu verhindern: Datensicherung . MiniTool ShadowMaker ist wunderbar PC-Backup-Software , was einen Ein-Klick ermöglicht Systemsicherung Lösung und schnelle Datenwiederherstellung. Zusätzlich zum System können Sie auch Sicherungs-Dateien , Ordner, Partitionen und Festplatten. Als Backup-Ziel stehen interne/externe Festplatten und NAS-Geräte zur Verfügung.

Für eine höhere Datensicherheit können Sie Ihren Backups einen Passwortschutz hinzufügen. Wenn Sie automatische Sicherungen durchführen möchten, können Sie Sicherungszeitpläne einrichten und ein bevorzugtes Sicherungsschema auswählen. Um weitere Funktionen auszuprobieren, können Sie die Testversion von MiniTool ShadowMaker 30 Tage lang kostenlos herunterladen und installieren.

Für den Fall eines Systemabsturzes wird empfohlen, die Daten auf einer externen Festplatte zu sichern. Bitte legen Sie das Laufwerk in das Gerät ein, bevor Sie das Backup-Tool öffnen, wenn Sie dies möchten.

MiniTool ShadowMaker-Testversion Klicken Sie hier zum Herunterladen 100% Sauber und sicher

Schritt 1: Starten Sie MiniTool ShadowMaker und klicken Sie Versuche weiter um die Schnittstelle aufzurufen.

Schritt 2: Im Sicherung Wählen Sie auf der Registerkarte die gewünschte Sicherungsquelle und das gewünschte Ziel aus. Dann klick Optionen um die Backup-Einstellungen entsprechend Ihren Anforderungen zu konfigurieren.

Schritt 3: Wenn Sie alles richtig konfiguriert haben, klicken Sie auf Jetzt sichern um die Aufgabe sofort zu starten oder durch Anklicken zu verschieben Später sichern .

Was passiert, wenn Ihr System aufgrund von Cyberangriffen abstürzt? Sofern Sie vorab ein System-Backup mit MiniTool ShadowMaker vorbereitet haben, können Sie Ihr System schnell und einfach wiederherstellen. MiniTool ShadowMaker bietet Media Builder um ein bootfähiges USB-Laufwerk zu erstellen und das System nach dem Hochfahren Ihres PCs wiederherzustellen.

Eine weitere hervorragende Funktion – Universelle Wiederherstellung – kann Kompatibilitätsprobleme beheben, wenn Sie eine Systemwiederherstellung zwischen zwei verschiedenen PCs durchführen möchten. Für detaillierte Schritte lesen Sie bitte diesen Artikel: Eine Anleitung zum Wiederherstellen einer Windows-Sicherung auf einem anderen Computer .

Endeffekt

Was ist Cybersicherheit? Nachdem Sie diesen Beitrag gelesen haben, haben Sie möglicherweise ein Verständnis für Cybersicherheit. Wenn Sie leider in einige Cyberangriffe verwickelt werden, können Ihnen effektive Cybersicherheitslösungen aus der Patsche helfen.

Außerdem ist die Datensicherung ein Sicherheitstipp, den manche Leute vielleicht ignorieren und der eine wichtige Rolle beim Schutz von Daten spielt. Datenverlust ist eine der häufigsten Folgen von Cyber-Bedrohungen und MiniTool ShadowMaker – diese Backup-Software kann Ihnen sehr helfen.

Wenn Sie Probleme bei der Verwendung dieses Backup-Tools haben, kontaktieren Sie uns bitte über [email geschützt] , und ein professionelles Support-Team kümmert sich um die Lösung Ihrer Anliegen.

![Einführung in die Priorisierungstrennung von Win32 und ihre Verwendung [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/12/introduction-win32-priority-separation.jpg)

![Was ist WindowServer auf dem Mac und wie wird die hohe CPU von WindowServer behoben? [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/80/what-is-windowserver-mac-how-fix-windowserver-high-cpu.jpg)

![[Gelöst!] MacBook Pro/Air/iMac bootet nicht über das Apple-Logo hinaus! [MiniTool-Tipps]](https://gov-civil-setubal.pt/img/data-recovery-tips/52/macbook-pro-air-imac-won-t-boot-past-apple-logo.png)

![Herunterstufen / Zurücksetzen der Google Chrome-Version Windows 10 [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/92/how-downgrade-revert-google-chrome-version-windows-10.png)

![13 Allgemeine Tipps zur Wartung von PCs Sie sollten [MiniTool-Tipps] ausprobieren](https://gov-civil-setubal.pt/img/backup-tips/66/13-common-personal-computer-maintenance-tips-you-should-try.png)

![Wie kann ich Daten sichern, ohne Windows zu booten? Einfache Wege sind da! [MiniTool-Tipps]](https://gov-civil-setubal.pt/img/backup-tips/87/how-back-up-data-without-booting-windows.jpg)

![Der Assistent konnte das Mikrofon unter Windows 10 nicht starten: Beheben Sie es [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/53/wizard-could-not-start-microphone-windows-10.png)

![4 Methoden zur Behebung des Windows 10-Aktivierungsfehlers 0xC004C003 [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/29/4-methods-fix-windows-10-activation-error-0xc004c003.jpg)