Was ist ein DDoS-Angriff? Wie verhindert man einen DDoS-Angriff?

Was Ist Ein Ddos Angriff Wie Verhindert Man Einen Ddos Angriff

DDoS-Angriffe und DoS-Angriffe kommen im Internet überall vor, aber die Definitionen sind mehrdeutig und viele Surfer vernachlässigen immer ihren Schaden. Um Ihre Netzwerksicherheit besser zu schützen, lesen Sie diesen Artikel weiter MiniTool-Website wird Ihnen zeigen, wie Sie einen DDoS-Angriff verhindern und was ein DDoS-Angriff ist.

Was ist ein DDoS-Angriff?

Zunächst einmal, was ist ein DDoS-Angriff? Der DDoS-Angriff ist ein Cyberangriff, der darauf abzielt, die Verfügbarkeit eines Zielsystems, z. B. einer Website oder Anwendung, für legitime Endbenutzer zu beeinflussen.

Wie üblich generiert ein Angreifer eine große Anzahl von Paketen oder Anfragen, die schließlich das Zielsystem überwältigen. Ein Angreifer verwendet mehrere kompromittierte oder kontrollierte Quellen, um einen DDoS-Angriff zu generieren.

Der plötzliche Anstieg von Nachrichten, Verbindungsanfragen oder Paketen überfordert die Infrastruktur des Ziels und führt dazu, dass das System langsamer wird oder abstürzt.

Arten von DDoS-Angriffen

Verschiedene Arten von DDoS-Angriffen zielen auf verschiedene mit dem Netzwerk verbundene Komponenten ab. Um zu verstehen, wie verschiedene DDoS-Angriffe funktionieren, muss man wissen, wie Netzwerkverbindungen aufgebaut werden.

Netzwerkverbindungen im Internet bestehen aus vielen verschiedenen Komponenten oder 'Schichten'. Wie bei der Grundsteinlegung für den Bau eines Hauses dient jeder Schritt im Modell einem anderen Zweck.

Während fast alle DDoS-Angriffe darin bestehen, ein Zielgerät oder Netzwerk mit Datenverkehr zu überfluten, können Angriffe in drei Kategorien eingeteilt werden. Ein Angreifer kann ein oder mehrere unterschiedliche Angriffsmittel verwenden oder mehrere Angriffsmittel verwenden, abhängig von den vom Ziel getroffenen Vorsichtsmaßnahmen.

Angriffe auf Anwendungsebene

Diese Art von Angriff wird manchmal als Layer-7-DDoS-Angriff bezeichnet und bezieht sich auf Layer 7 des OSI-Modells, bei dem das Ziel darin besteht, die Zielressource zu erschöpfen. Der Angriff zielt auf die Serverschicht ab, die Webseiten generiert und als Antwort auf HTTP-Anforderungen überträgt.

Es ist rechnerisch günstig, eine HTTP-Anforderung auf der Clientseite auszuführen, aber es kann für den Zielserver teuer sein, zu antworten, da der Server normalerweise mehrere Dateien laden und Datenbankabfragen ausführen muss, um eine Webseite zu erstellen.

HTTP-Flood ist eine Art von Angriff auf Anwendungsebene, der dem wiederholten Drücken von Aktualisierungen in einem Webbrowser auf einer großen Anzahl verschiedener Computer gleichzeitig ähnelt – eine Flut von HTTP-Anforderungen, die den Server überschwemmt und einen Denial-of-Service verursacht .

Protokollangriffe

Protokollangriffe, auch bekannt als State-Depletion-Angriffe, überlasten Serverressourcen oder Netzwerkgeräteressourcen wie Firewalls und Load Balancer, was zu Dienstausfällen führt.

Beispielsweise sind SYN-Floods Protokollangriffe. Es ist, als würde ein Mitarbeiter in einem Versorgungsraum Anfragen von einer Theke in einem Geschäft erhalten.

Der Mitarbeiter erhält die Anfrage, holt das Paket ab, wartet auf die Bestätigung und liefert es an den Schalter. Die Mitarbeiter waren mit so vielen Anfragen nach Paketen überfordert, dass sie sie nicht bestätigen konnten, bis sie nicht mehr konnten, sodass niemand auf die Anfragen reagieren konnte.

Volumetrische Angriffe

Solche Angriffe versuchen, eine Überlastung zu erzeugen, indem sie die gesamte verfügbare Bandbreite zwischen dem Ziel und dem größeren Internet verbrauchen. Ein Angriff verwendet eine Art Verstärkungsangriff oder andere Mittel zur Generierung großer Datenverkehrsmengen, wie z. B. Botnet-Anfragen, um große Datenmengen an das Ziel zu senden

UDP-Floods und ICMP-Floods sind zwei Arten von volumetrischen Angriffen.

UDP-Flut - Dieser Angriff überschwemmt das Zielnetzwerk mit UDP-Paketen (User Datagram Protocol) und zerstört zufällige Ports auf entfernten Hosts.

ICMP-Flut - Diese Art von DDoS-Angriff sendet auch Flood-Pakete über ICMP-Pakete an die Zielressource. Es beinhaltet das Senden einer Reihe von Paketen, ohne auf eine Antwort zu warten. Dieser Angriff verbraucht sowohl Eingangs- als auch Ausgangsbandbreite, was zu einer Verlangsamung des gesamten Systems führt.

Wie erkennt man einen DDoS-Angriff?

Die Symptome eines DDoS-Angriffs ähneln denen, die Sie möglicherweise auf Ihrem Computer finden – langsamer Zugriff auf Website-Dateien, kein Zugriff auf Websites oder sogar Probleme mit Ihrer Internetverbindung.

Wenn Sie einige unerwartete Probleme mit der Website-Latenz finden, können Sie bezweifeln, ob DDoS-Angriffe der Schuldige sein können. Es gibt einige Indikatoren, die Sie berücksichtigen können, um Ihr Problem auszuschließen.

- Ein plötzlicher Zustrom von Anfragen an einen bestimmten Endpunkt oder eine bestimmte Seite.

- Eine Flut von Datenverkehr stammt von einer einzelnen IP oder einem Bereich von IP-Adressen.

- Eine plötzliche Verkehrsspitze tritt in regelmäßigen Abständen oder in ungewöhnlichen Zeitrahmen auf.

- Probleme beim Zugriff auf Ihre Website.

- Dateien werden langsam oder gar nicht geladen.

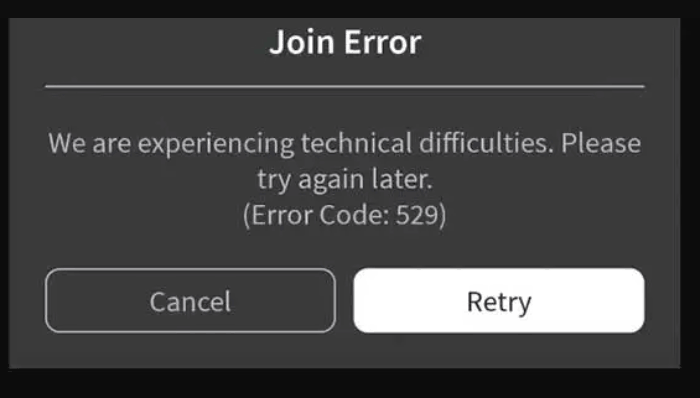

- Langsame oder nicht reagierende Server, einschließlich Fehlermeldungen „zu viele Verbindungen“.

Wie verhindert man einen DDoS-Angriff?

Um DDoS-Angriffe zu mindern, ist es wichtig, Angriffsverkehr von normalem Verkehr zu unterscheiden. DDoS-Verkehr tritt im modernen Internet in vielen Formen auf. Traffic-Designs können variieren und reichen von nicht betrügerischen Single-Source-Angriffen bis hin zu komplexen adaptiven multidirektionalen Angriffen.

Multidirektionale DDoS-Angriffe, die mehrere Angriffe verwenden, um das Ziel auf unterschiedliche Weise auszuschalten, lenken wahrscheinlich von Abwehrbemühungen auf allen Ebenen ab.

Wenn Minderungsmaßnahmen Datenverkehr wahllos verwerfen oder einschränken, wird normaler Verkehr wahrscheinlich zusammen mit Angriffsverkehr verworfen, und der Angriff kann modifiziert werden, um die Minderungsmaßnahmen zu umgehen. Um die komplexe Zerstörungsmethode zu überwinden, ist die Schichtlösung am effektivsten.

Es gibt Best Practices, um DDoS-Angriffe zu verhindern, und Sie können sie alle ausprobieren, um sich vor DDoS-Angriffen zu schützen und Ihren Verlust zu minimieren, wenn ein DDoS-Angriff auftritt.

Methode 1: Erstellen Sie einen mehrschichtigen DDoS-Schutz

Es gibt viele verschiedene Arten von DDoS-Angriffen, und jede Art zielt auf eine andere Schicht (Netzwerkschicht, Transportschicht, Sitzungsschicht, Anwendungsschicht) oder eine Kombination von Schichten ab. Erstellen Sie daher besser einen DDoS-Reaktionsplan, der die folgenden Anforderungen enthalten sollte.

- Eine System-Checkliste

- Ein geschultes Reaktionsteam

- Gut definierte Benachrichtigungs- und Eskalationsverfahren.

- Eine Liste mit internen und externen Kontakten, die über den Angriff informiert werden sollen

- Ein Kommunikationsplan für alle anderen Beteiligten, wie Kunden oder Lieferanten

Methode 2: Wenden Sie Web Application Firewalls an

Die Web Application Firewall (WAF) ist ein effektives Tool zur Abwehr von Layer-7-DDoS-Angriffen. Nachdem die WAF zwischen dem Internet und der Quellsite bereitgestellt wurde, kann die WAF als Reverse-Proxy fungieren, um den Zielserver vor bestimmten Arten von böswilligem Datenverkehr zu schützen.

Layer-7-Angriffe können verhindert werden, indem Anfragen basierend auf einer Reihe von Regeln gefiltert werden, die zum Identifizieren von DDoS-Tools verwendet werden. Ein Schlüsselwert einer effektiven WAF ist die Fähigkeit, benutzerdefinierte Regeln als Reaktion auf Angriffe schnell zu implementieren.

Methode 3: Kennen Sie die Symptome des Angriffs

Wir haben einige Indikatoren eingeführt, die darauf hindeuten, dass Sie unter den oben genannten DDoS-Angriffen leiden. Sie können Ihr Problem im Gegensatz zu den oben genannten Bedingungen prüfen und sofort Maßnahmen zur Behebung ergreifen.

Methode 4: Kontinuierliche Überwachung des Netzwerkverkehrs

Kontinuierliche Überwachung ist eine Technologie und ein Prozess, die IT-Organisationen implementieren können, um eine schnelle Erkennung von Compliance-Problemen und Sicherheitsrisiken innerhalb der IT-Infrastruktur zu ermöglichen. Die kontinuierliche Überwachung des Netzwerkverkehrs ist eines der wichtigsten Tools für IT-Organisationen in Unternehmen.

Es kann IT-Organisationen nahezu sofortiges Feedback und Einblicke in die Leistung und Interaktionen im gesamten Netzwerk liefern, was zur Steigerung der Betriebs-, Sicherheits- und Geschäftsleistung beiträgt.

Methode 5: Netzwerkübertragung einschränken

Die Begrenzung der Anzahl der Anfragen, die ein Server in einem bestimmten Zeitraum erhält, ist auch eine Möglichkeit, sich vor Denial-of-Service-Angriffen zu schützen.

Was ist Network Broadcasting? In Computernetzwerken bezieht sich Broadcasting auf die Übertragung eines Pakets, das von jedem Gerät im Netzwerk empfangen wird. Die Begrenzung der Broadcast-Weiterleitung ist eine effektive Möglichkeit, einen DDoS-Versuch mit hohem Volumen zu unterbrechen.

Um dies zu erreichen, kann Ihr Sicherheitsteam dieser Taktik entgegenwirken, indem es die Netzwerkübertragung zwischen Geräten einschränkt.

Während die Ratenbegrenzung dazu beitragen kann, den Diebstahl von Inhalten durch Web-Crawler zu verlangsamen und vor Brute-Force-Angriffen zu schützen, reicht die Ratenbegrenzung allein möglicherweise nicht aus, um ausgeklügelte DDoS-Angriffe effektiv zu bekämpfen.

Auf diese Weise sollten andere Methoden eine Ergänzung sein, um Ihren Schutzschild zu stärken.

Methode 6: Verwenden Sie eine Serverredundanz

Serverredundanz bezieht sich auf die Menge und Intensität von Backup, Failover oder redundanten Servern in einer Computerumgebung. Um Serverredundanz zu ermöglichen, wird eine Serverreplik mit der gleichen Rechenleistung, dem gleichen Speicher, den gleichen Anwendungen und anderen Betriebsparametern erstellt.

Im Falle eines Ausfalls, einer Ausfallzeit oder eines übermäßigen Datenverkehrs auf dem primären Server kann ein redundanter Server implementiert werden, um den Platz des primären Servers einzunehmen oder seine Datenverkehrslast zu teilen.

Methode 7: Verwenden Sie ein Backup-Tool – MiniTool ShadowMaker

Wenn Sie es für kompliziert halten, eine Serverredundanz durchzuführen, und lieber mehr Zeit und Platz für Ihre wichtigen Daten oder Ihr System aufwenden möchten, empfiehlt es sich, einen anderen zu verwenden Sicherungswerkzeug – MiniTool ShadowMaker – um Ihr Backup zu erstellen und das Herunterfahren des PCs und einen Systemabsturz zu verhindern.

Zunächst müssen Sie das Programm – MiniTool ShadowMaker – herunterladen und installieren, dann erhalten Sie eine kostenlose Testversion.

Schritt 1: Öffnen Sie MiniTool ShadowMaker und klicken Sie auf Probe bleiben um in das Programm einzusteigen.

Schritt 2: Wechseln Sie zu Sicherung Registerkarte und klicken Sie auf die Quelle Sektion.

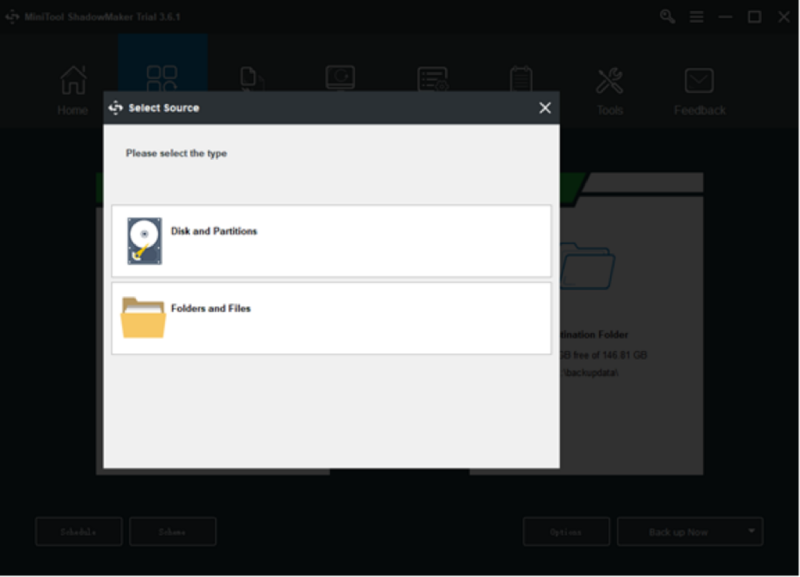

Schritt 3: Dann sehen Sie vier Optionen für Ihre Sicherungsinhalte – System, Festplatte, Partition, Ordner und Datei. Wählen Sie Ihre Backup-Quelle und klicken Sie auf OK um es zu retten.

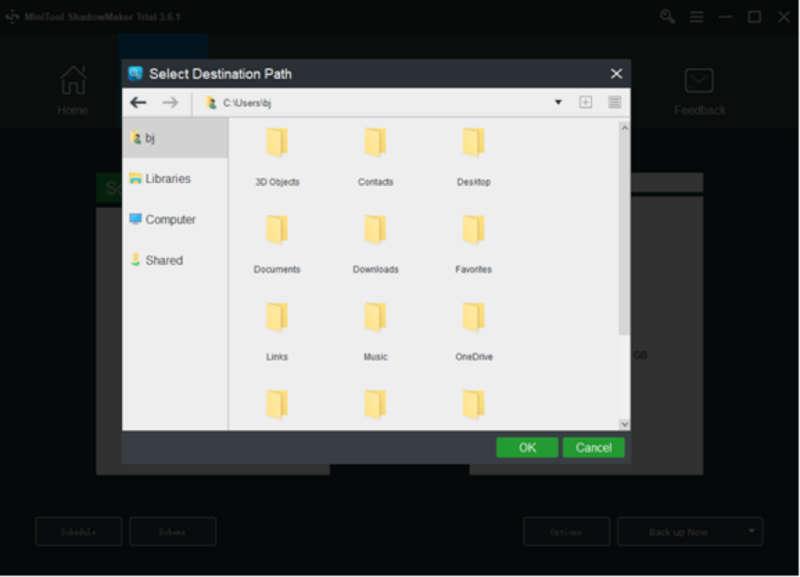

Schritt 4: Gehen Sie zu Ziel Teil und vier Optionen stehen zur Auswahl, einschließlich der Ordner des Administratorkontos , Bibliotheken , Computer , und Geteilt . Wählen Sie Ihren Zielpfad und klicken Sie OK um es zu retten.

Tipp : Es wird empfohlen, Ihre Daten auf Ihrer externen Festplatte zu sichern, um Computerabstürze oder Startfehler usw. zu vermeiden.

Schritt 5: Klicken Sie auf Jetzt sichern Möglichkeit, den Vorgang sofort zu starten oder die Später sichern Option zum Verzögern der Sicherung. Der verzögerte Backup-Task befindet sich auf dem Verwalten Seite.

Endeffekt:

Um einen DDoS-Angriff zu verhindern, müssen Sie ein allgemeines Verständnis davon haben und Fehler basierend auf seinen Funktionen beheben. Dieser Artikel hat mehrere Möglichkeiten aufgezählt, um Ihnen beizubringen, wie Sie einen DDoS-Angriff verhindern und Ihren Verlust minimieren können, wenn der Angriff leider auftritt. Ich hoffe, Ihr Problem kann gelöst werden.

Wenn Sie bei der Verwendung von MiniTool ShadowMaker auf Probleme gestoßen sind, können Sie eine Nachricht in der folgenden Kommentarzone hinterlassen und wir werden so schnell wie möglich antworten. Wenn Sie Hilfe bei der Verwendung der MiniTool-Software benötigen, können Sie uns per kontaktieren [E-Mail-geschützt] .

Häufig gestellte Fragen zum Schutz vor DDoS-Angriffen

Wie lange dauern DDoS-Angriffe?Das Ausmaß der DDoS-Aktivität im Jahr 2021 war höher als in den Vorjahren. Wir haben jedoch einen Zustrom von ultrakurzen Angriffen gesehen, und tatsächlich dauert der durchschnittliche DDoS-Angriff weniger als vier Stunden. Diese Ergebnisse werden von Cloudflare bestätigt, das herausfand, dass die meisten Angriffe weniger als eine Stunde dauern.

Kann jemand Sie mit Ihrer IP DDoS?Können Sie jemanden mit seiner IP DDoS? Ja, jemand kann Sie nur mit Ihrer IP-Adresse angreifen. Mit Ihrer IP-Adresse kann ein Hacker Ihr Gerät mit betrügerischem Datenverkehr überschwemmen, wodurch Ihr Gerät die Verbindung zum Internet trennt und sogar vollständig heruntergefahren wird.

Kann eine Firewall einen DDoS-Angriff stoppen?Firewalls können nicht vor komplexen DDoS-Angriffen schützen; Tatsächlich fungieren sie als DDoS-Einstiegspunkte. Angriffe passieren direkt offene Firewall-Ports, die berechtigten Benutzern den Zugriff ermöglichen sollen.

Ist DDoS dauerhaft?Vorübergehende Denial-of-Service-DOS-Angriffe treten auf, wenn ein böswilliger Angreifer beschließt, normale Benutzer daran zu hindern, einen Computer oder ein Netzwerk für den beabsichtigten Zweck zu kontaktieren. Der Effekt kann vorübergehend oder unbestimmt sein, je nachdem, was sie für ihre Bemühungen zurückbekommen möchten.

![Gelöst - VT-x ist nicht verfügbar (VERR_VMX_NO_VMX) [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/21/solved-vt-x-is-not-available.png)

![Was sind Smartbyte-Treiber und -Dienste und wie werden sie entfernt? [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/51/what-is-smartbyte-drivers.jpg)

![[Gelöst] Wiederherstellen verlorener Word-Dateien auf dem Mac [MiniTool-Tipps]](https://gov-civil-setubal.pt/img/data-recovery-tips/01/how-recover-lost-word-files-mac.jpg)

![Wie behebe ich, dass PayDay 2 Mods nicht funktionieren? [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/73/how-fix-payday-2-mods-not-working.png)

![Desktop VS Laptop: Welchen bekommen Sie? Siehe Vor- und Nachteile zur Entscheidung! [MiniTool-Tipps]](https://gov-civil-setubal.pt/img/backup-tips/81/desktop-vs-laptop-which-one-get.jpg)

![Wie öffne ich den Windows Media Player und mache ihn zum Standard? [MiniTool-Neuigkeiten]](https://gov-civil-setubal.pt/img/minitool-news-center/84/how-open-windows-media-player.jpg)

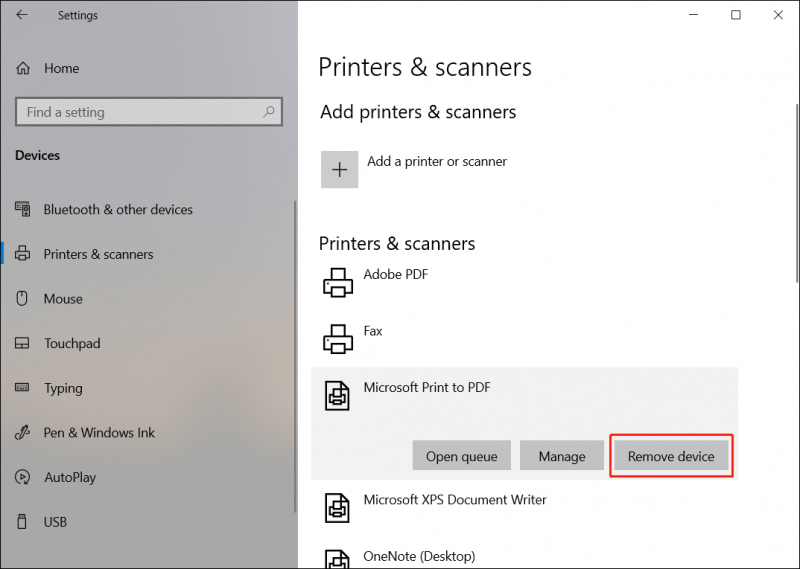

![Wie können Sie Xbox von Ihrem Windows 10-Computer entfernen? [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/87/how-can-you-remove-xbox-from-your-windows-10-computer.jpg)

![YouTube stottert! Wie kann man es lösen? [Komplette Anleitung]](https://gov-civil-setubal.pt/img/blog/30/youtube-stuttering-how-resolve-it.jpg)

![RTMP (Real Time Messaging Protocol): Definition/Varianten/Apps [MiniTool Wiki]](https://gov-civil-setubal.pt/img/minitool-wiki-library/89/rtmp.jpg)

![Die 5 besten Lösungen für Microsoft Outlook funktionieren nicht mehr [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/93/top-5-solutions-microsoft-outlook-has-stopped-working.png)

![HKEY_LOCAL_MACHINE (HKLM): Definition, Speicherort, Registrierungsunterschlüssel [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/71/hkey_local_machine.jpg)

![Windows 10 WiFi-Probleme erfüllen? Hier sind Möglichkeiten, sie zu lösen [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/94/meet-windows-10-wifi-problems.jpg)