Gelöst! Was ist ein Cyberangriff? Wie kann man Cyber-Angriffe verhindern?

Resolved What Is A Cyber Attack How To Prevent Cyber Attacks

Was ist ein Cyberangriff? Um diese Frage zu beantworten, zeigt Ihnen dieser Beitrag verschiedene Arten von Cyber-Angriffen, um ihre Merkmale zu veranschaulichen und Ihnen bei der Identifizierung zu helfen. Außerdem in diesem Beitrag zum MiniTool-Website Wir werden einige verfügbare Methoden zur Verhinderung von Cyberangriffen bereitstellen.Was ist ein Cyberangriff?

Was ist ein Cyberangriff? Ein Cyberangriff ist eine allgemeine Beschreibung einer Reihe von Cyberaktivitäten, bei denen verschiedene Tools und Techniken eingesetzt werden, um Daten zu stehlen, offenzulegen, zu verändern oder zu zerstören. Natürlich können Hacker im Laufe der Zeit bösartige Operationen im Internet aus nützlichen Absichten und wegen Vandalismus durchführen.

Hacker haben verschiedene Methoden erforscht, um in die Systeme der Opfer einzudringen. Manchmal kann es zu einem wahllosen Angriff auf das Ziel kommen und niemand weiß, wer das nächste Opfer sein wird.

Es gibt drei Hauptmotive, die Cyberkriminelle auslösen:

Diese Angreifer neigen dazu, durch Diebstahl oder Erpressung an Geld zu kommen. Sie können Ihre Daten für geschäftliche Zwecke stehlen, sich in ein Bankkonto hacken, um direkt Geld zu stehlen, oder Opfer erpressen.

Diese Hacker haben normalerweise bestimmte Ziele, um den Angriff zu starten, beispielsweise ihre Gegner. Ein persönlicher Groll ist in der Regel ein Hauptgrund für diese Aktivität. Unternehmensspionage kann geistiges Eigentum stehlen, um sich einen unfairen Vorteil gegenüber der Konkurrenz zu verschaffen. Einige Hacker nutzen die Schwachstellen eines Systems aus, um andere vor ihnen zu warnen.

Bei diesen Hackern handelt es sich meist um erfahrenere Profis. Sie können geschult und dann in Cyberkrieg, Cyberterrorismus oder Hacktivismus verwickelt werden. Die angreifenden Ziele konzentrieren sich auf die Regierungsbehörden oder kritische Infrastruktur ihrer Feinde.

Mehr oder weniger kann es vorkommen, dass Menschen unbeabsichtigt Opfer von Cyberangriffen werden. Was sind also die häufigsten Arten von Cyberangriffen? Damit Sie die verschiedenen Typen besser unterscheiden können, werden sie im nächsten Teil einzeln erläutert.

Häufige Arten von Cyber-Angriffen

Cyber-Angriffe nehmen zu, da die Digitalisierung von Unternehmen in den letzten Jahren immer beliebter geworden ist. Es gibt Dutzende Arten von Cyber-Angriffen und wir werden einige häufige Arten auflisten, die den Menschen große Probleme bereiten.

Malware-Angriffe

Malware erscheint oft als bösartige Software, die eine Reihe untheoretischer Aktionen auf dem System des Opfers ausführt. Das Verfahren zielt darauf ab, einem Computer, Server, Client oder Computernetzwerk und -infrastruktur Schaden zuzufügen.

Diese Bewegungen sind schwer zu erkennen und je nach Absicht und Eindringungsmethode können sie in verschiedene Typen eingeteilt werden, darunter Viren, Würmer, Trojaner, Adware, Spyware, Ransomware usw.

Die aufgeführten Beispiele sind die häufigsten Probleme, auf die Menschen stoßen können. Im Laufe der Jahre hat sich die elektronische Kommunikation mit der rasanten Entwicklung zu einem Angriffskanal neuer Art entwickelt, beispielsweise per E-Mail, SMS, anfälligen Netzwerkdiensten oder kompromittierten Websites.

Wenn Sie wissen möchten, wie Sie die Anzeichen von Malware auf Computern erkennen, ist dieser Beitrag hilfreich: Was ist ein mögliches Anzeichen für Malware auf dem Computer? 6+ Symptome .

Phishing-Angriffe

Phishing-Angriffe führen häufig dazu, dass Ihre sensiblen Daten, insbesondere Ihre Benutzernamen, Passwörter, Kreditkartennummern, Bankkontoinformationen usw., Hackern zugänglich gemacht werden. Sie können diese Informationen zu Vorteilen nutzen und verkaufen. Die meisten Menschen geraten aufgrund unbekannter E-Mails, Links oder Websites leicht in diese Falle.

Spear-Phishing-Angriffe

Phishing ist ein allgemeiner Begriff für Cyberangriffe, die per E-Mail, SMS oder Telefonanrufen durchgeführt werden, um Massen von Menschen zu betrügen. Wenn dieser Angriff ein bestimmtes Opferziel hat, sprechen wir von Spear-Phishing. Diese Angriffskanäle werden so modifiziert, dass sie gezielt das Opfer ansprechen, was mehr Überlegung und Zeit erfordert als Phishing.

Whale-Phishing-Angriffe

Bei einem Whale-Phishing-Angriff handelt es sich um einen sehr gezielten Phishing-Angriff. Ähnlich wie beim Spear-Phishing-Angriff tritt er auf, wenn ein Angreifer Spear-Phishing-Methoden einsetzt, um ein großes, hochrangiges Ziel, beispielsweise leitende Angestellte, anzugreifen.

Sie können sich als vertrauenswürdige Instanz ausgeben, sodass Opfer hochsensible Informationen über ein betrügerisches Konto weitergeben können.

Verteilte Denial-of-Service-Angriffe (DDoS)

Der DDoS-Angriff ist ein Cyberangriff, der darauf abzielt, die Verfügbarkeit eines Zielsystems durch die Generierung einer großen Anzahl von Paketen oder Anfragen zu beeinflussen oder zu überfordern. Ebenso kann ein Denial-of-Service-Angriff (DoS) dazu führen, dass eine Maschine oder ein Netzwerk lahmgelegt wird, sodass der Zugriff für die beabsichtigten Benutzer nicht mehr möglich ist.

Diese beiden Angriffe haben etwas anderes und wenn Sie mehr darüber erfahren möchten, können Sie diesen Beitrag lesen: DDoS vs. DoS | Was ist der Unterschied und wie kann man ihn verhindern? .

Cross-Site-Scripting (XSS)-Angriffe

Während dieses Vorgangs fügt ein Angreifer ein bösartiges ausführbares Skript in den Code einer vertrauenswürdigen Anwendung oder Website ein, sendet dann einen bösartigen Link an den Benutzer und verleitet den Benutzer dazu, auf den Link zu klicken, um einen XSS-Angriff zu starten.

Dann startet die umgewandelte Anwendung oder Website den bösartigen Link, weil die Daten nicht ordnungsgemäß bereinigt wurden, und Angreifer können dann das aktive Sitzungscookie des Benutzers stehlen.

Man-in-the-Middle-Angriffe (MITM).

Wie der Name schon sagt, bedeutet ein Man-in-the-Middle-Angriff, dass sich der Angreifer mitten in einer Konversation zwischen einem Benutzer und einer Anwendung befindet, um persönliche Informationen abzuhören. Normalerweise richten die Hacker ihre Ziele auf die Benutzer von Finanzanwendungen, E-Commerce-Websites usw.

Botnetze

Im Gegensatz zu anderen Angriffen handelt es sich bei Botnetzen um Computer, die mit Schadsoftware infiziert wurden und unter der Kontrolle von Angreifern stehen. Diese Botnet-Computer können so gesteuert werden, dass sie eine Reihe illegaler Vorgänge ausführen, wie z. B. Datendiebstahl, Spam-Versand und DDoS-Angriffe.

Auch die Hürde für den Aufbau eines Botnetzes ist niedrig genug, um es für einige Softwareentwickler zu einem lukrativen Geschäft zu machen. Deshalb ist es zu einem der häufigsten Angriffe geworden.

Ransomware

Ransomware ist Malware, die Ihr System infiltrieren und Ihre Dateien verschlüsseln kann, um den Zugriff der Benutzer auf Dateien auf ihren Computern zu verhindern. Dann verlangen Hacker ein Lösegeld für den Entschlüsselungsschlüssel. Alternativ sperrt ein Lösegeld das System, ohne dass Dateien beschädigt werden, bis das Lösegeld gezahlt wird.

SQL-Injection-Angriffe

Dieser Angriff kann die Web-Sicherheitslücke ausfindig machen und die Code-Injection-Technik nutzen, um die Abfragen zu stören, die eine Anwendung an ihre Datenbank stellt. Diese Art von Angriff konzentriert sich auf den Angriff auf Websites, kann aber auch für Angriffe auf jede Art von SQL-Datenbank eingesetzt werden.

Zero-Day-Exploit

Der Begriff „Zero-Day-Exploit“ ist ein weit gefasster Begriff, der jene Angriffsaktivitäten beschreibt, bei denen Hacker diese Sicherheitslücken ausnutzen können, um einen System-/Web-/Softwareangriff durchzuführen. Zero-Day bedeutet, dass die Opfer oder der Softwareanbieter keine Zeit haben, zu reagieren und diesen Fehler zu beheben.

URL-Interpretation

Diese Art von Angriff kann auch als URL-Poisoning bezeichnet werden. Hacker manipulieren und modifizieren die URL häufig, indem sie die Bedeutung ändern und gleichzeitig die Syntax intakt halten. Auf diese Weise können Angreifer auf einen Webserver zugreifen, ihn ausspionieren und weitere Informationen abrufen. Diese Art von Angriff ist bei CGI-basierten Websites äußerst beliebt.

DNS-Spoofing

Domain Name Server (DNS)-Spoofing kann Menschen durch Manipulation von DNS-Einträgen auf eine betrügerische, bösartige Website verleiten. Manchmal kann es vorkommen, dass Ihre Zielwebsite auf eine neue Seite weitergeleitet wird, die genau so aussieht, wie Sie möchten.

Allerdings kann es sich hierbei um eine von Hackern gelegte Falle handeln, um Sie dazu zu verleiten, sich bei Ihrem echten Konto anzumelden und sensiblere Informationen preiszugeben. Sie nutzen möglicherweise die Gelegenheit, um Viren oder Würmer auf Ihrem System zu installieren, was zu unerwarteten Ergebnissen führt.

Brute-Force-Angriffe

Brute-Force-Angriffe bedeuten, dass eine Person, sei es ein Fremder, ein Hacker oder ein Feind, versucht, auf den Computer des Opfers zuzugreifen, indem sie alle Passwörter ausprobiert, von denen sie annimmt, dass das Opfer sie für den Computer festgelegt hat.

Bevor sie das tun, verfolgen Hacker normalerweise alle Hinweise in Ihren sozialen Medien und Online-Informationen, um Ihr Passwort abzuleiten. Geben Sie Ihre persönlichen Daten daher nicht der Öffentlichkeit preis.

Trojanische Pferde

Trojanisches Pferd tarnt sich oft als legitime und harmlose Software, aber sobald der Virus aktiviert wird, kann der Trojaner dazu führen, dass Cyberkriminelle Sie ausspionieren, Ihre Daten stehlen und auf Ihr System zugreifen. Wenn Sie mehr darüber erfahren möchten, können Sie diesen Beitrag lesen: Was ist ein Trojaner-Virus? So führen Sie die Entfernung von Trojanern durch .

Wie kann man Cyber-Angriffe verhindern?

Nachdem Sie diese gängigen Beispiele für Cyberangriffe kennengelernt haben, fragen Sie sich vielleicht, wie Sie Cyberangriffe wirksam verhindern können. Es gibt einige nützliche Tipps, die Sie berücksichtigen können.

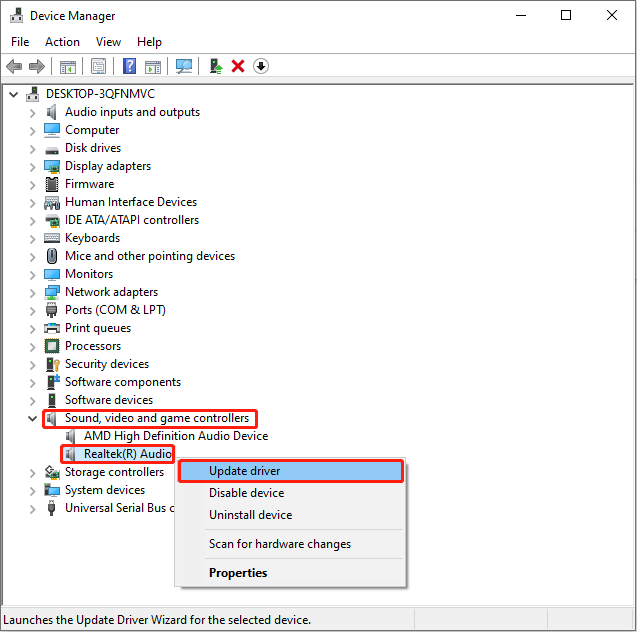

Tipp 1: Halten Sie Ihr Windows und Ihre Software auf dem neuesten Stand

Es ist notwendig, Ihre Software und Ihr System auf dem neuesten Stand zu halten. Herausgegebene Updates können nicht nur erweiterte und brandneue Funktionen bereitstellen, sondern auch einige System- oder Softwarefehler und Sicherheitsprobleme beheben, die in früheren Tests festgestellt wurden. Wenn Sie das Update außer Acht lassen, können Hacker diese Schwachstellen finden und die Chance nutzen, Ihr System zu infiltrieren.

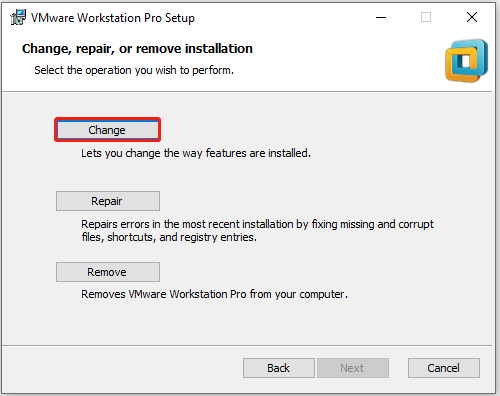

Tipp 2: Installieren Sie eine Firewall

Windows verfügt über eine integrierte Firewall und ein Antivirenprogramm, und Sie sollten den eigentlichen Schutz immer eingeschaltet lassen. Die Funktionen können Ihren Computer besser vor Cyberangriffen schützen. Aber reicht es aus, um Sie vor allen Angriffen von außen zu schützen? Weitere Informationen finden Sie in diesem Beitrag: Ist Windows Defender ausreichend? Weitere Lösungen zum Schutz des PCs .

Darüber hinaus können Sie auch andere installieren zuverlässiges Antivirenprogramm eines Drittanbieters oder Firewall, um den Schutzschild zu verstärken.

Tipp 3: Nutzen Sie die Multi-Faktor-Authentifizierung

Was ist eine Multi-Faktor-Authentifizierung (MFA)? Es ist ein zentraler Bestandteil einer starken Identitäts- und Zugriffsverwaltungsrichtlinie. Während dieses Anmeldevorgangs erfordert diese MFA, dass Benutzer mehr Informationen als nur ein Passwort eingeben, wodurch persönliche Daten vor dem Zugriff unbefugter Dritter geschützt werden können.

Tipp 4: Daten regelmäßig sichern

Einer der wichtigsten Schritte zum Schutz Ihrer wichtigen Daten ist die Durchführung einer regelmäßigen Sicherung. Im Falle von Cyberangriffen benötigen Sie Ihre Datensicherung um schwerwiegende Ausfallzeiten, Datenverluste und schwere finanzielle Verluste zu vermeiden.

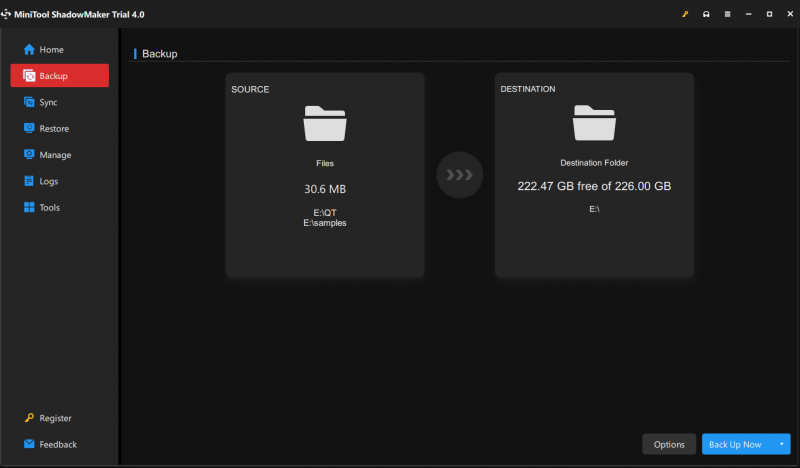

Manche Leute werden vergessen, diese Aufgabe zu erledigen, und denken, dass sie belastend ist. Mach dir keine Sorge. Auf diesen Profi können Sie sich verlassen Backup-Software – MiniTool ShadowMaker – zu Sicherungs-Dateien , Ordner, Partitionen, Festplatten und Ihr System.

Außerdem lohnt es sich, das Backup-Schema und die Zeitplaneinstellungen zu konfigurieren automatische Sicherung . Sie können Ihre automatische Sicherung so einstellen, dass sie täglich, wöchentlich, monatlich oder bei einem Ereignis startet, und eine inkrementelle oder differenzielle Sicherung versuchen, um Ihre Ressourcen zu schonen.

Laden Sie dieses Programm herunter, installieren Sie es auf Ihrem PC und testen Sie es 30 Tage lang kostenlos.

MiniTool ShadowMaker-Testversion Klicken Sie hier zum Herunterladen 100% Sauber und sicher

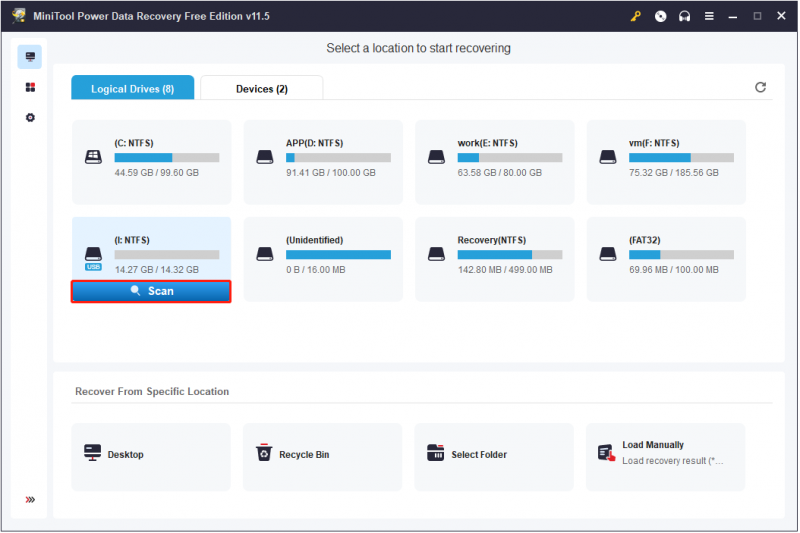

Schritt 1: Starten Sie das Programm und klicken Sie Versuche weiter weitergehen.

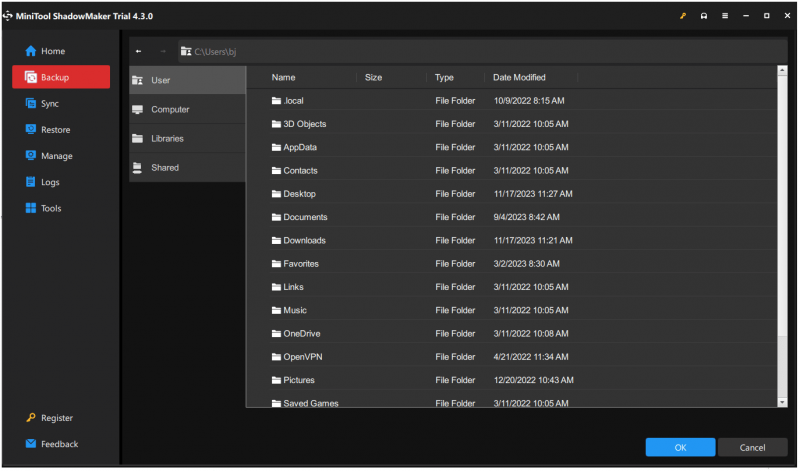

Schritt 2: Im Sicherung Klicken Sie auf die Registerkarte QUELLE Wählen Sie im Abschnitt aus, was Sie sichern möchten, und gehen Sie dann zum ZIEL Abschnitt, um auszuwählen, wo das Backup gespeichert werden soll, einschließlich Benutzer, Computer, Bibliotheken und Freigegeben .

Schritt 3: Dann klicken Sie auf Optionen Funktion zum Konfigurieren der Sicherungseinstellungen und klicken Sie auf Jetzt sichern um es sofort zu starten, nachdem alles eingestellt wurde.

Tipp 5: Ändern Sie regelmäßig sichere Passwörter und erstellen Sie diese

Ändern Sie Ihr Passwort besser regelmäßig und verwenden Sie ein stärkeres Passwort, z. B. einige Sonderzeichen und andere Kombinationen aus Zahlen und Wörtern. Verwenden Sie keine Zahlen, die sich auf Ihre persönlichen Daten beziehen, z. B. Geburtstag oder Telefonnummer, da diese leicht abzuleiten sind.

Tipp 6: Nutzen Sie sicheres WLAN

Manche Menschen sind es gewohnt, sich in der Öffentlichkeit mit einem unbekannten WLAN zu verbinden, wenn sie in einem Café arbeiten. Es ist überhaupt nicht sicher. Jedes Gerät kann durch die Verbindung mit einem Netzwerk infiziert werden und dieses öffentliche WLAN kann leicht unabsichtlich gehackt werden. Du musst vorsichtig sein.

Endeffekt:

Was ist ein Cyberangriff? Nachdem Sie diesen Beitrag gelesen haben, haben Sie möglicherweise einen Gesamtüberblick über Cyberangriffe. Dieser vollständige Leitfaden hilft Ihnen dabei, verschiedene Arten von Cyberangriffen zu unterscheiden und den richtigen Weg zu finden, sie zu verhindern.

Angesichts der zunehmenden Cybersicherheitsprobleme sollten Sie als Erstes einen Backup-Plan für Ihre wichtigen Daten erstellen. Wir empfehlen MiniTool ShdowMaker. Wenn Sie Probleme mit diesem Tool haben, können Sie uns über kontaktieren [email geschützt] .

![So stellen Sie Daten von einer beschädigten internen Festplatte wieder her | Anleitung [MiniTool-Tipps]](https://gov-civil-setubal.pt/img/data-recovery-tips/61/how-recover-data-from-corrupted-internal-hard-drive-guide.png)

![2 Beste USB-Klontools Hilfe zum Klonen von USB-Laufwerken ohne Datenverlust [MiniTool-Tipps]](https://gov-civil-setubal.pt/img/backup-tips/14/2-best-usb-clone-tools-help-clone-usb-drive-without-data-loss.jpg)

![Kann ich Rainbow Six Siege ausführen? Hier erhalten Sie Antworten [MiniTool-Tipps]](https://gov-civil-setubal.pt/img/disk-partition-tips/39/can-i-run-rainbow-six-siege.jpg)

![Wie verbinde ich Surface Pro mit einem Fernseher, Monitor oder Projektor? [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/33/how-connect-surface-pro-tv.jpg)

![Einfache Schritte zum Beheben des Discovery Plus-Fehlers 504 – Lösungen erhalten! [MiniTool-Tipps]](https://gov-civil-setubal.pt/img/news/AF/easy-steps-to-fix-discovery-plus-error-504-solutions-got-minitool-tips-1.png)

![3 Lösungen für den Fehler 'BSvcProcessor funktioniert nicht mehr' [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/00/3-solutions-bsvcprocessor-has-stopped-working-error.jpg)

![So deinstallieren/neuinstallieren Sie Firefox unter Windows 10 oder Mac [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/97/how-uninstall-reinstall-firefox-windows-10.png)

![So konvertieren Sie eine alte Festplatte in ein externes USB-Laufwerk [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/26/how-convert-an-old-hdd-external-usb-drive.jpg)

![[Gelöst!] Wie behebt man Rocket League High Ping unter Windows 10 11?](https://gov-civil-setubal.pt/img/news/D0/solved-how-to-fix-rocket-league-high-ping-on-windows-10-11-1.png)

![[Gelöst] Windows Defender wird in Windows 10/8/7 nicht aktiviert [MiniTool-Tipps]](https://gov-civil-setubal.pt/img/backup-tips/58/windows-defender-not-turning-windows-10-8-7.jpg)

![Hier sind 8 Lösungen zur Behebung des Windows 10 Action Centers, das nicht geöffnet werden kann [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/07/here-are-8-solutions-fix-windows-10-action-center-won-t-open.png)

![Fix: Windows Shell Experience Host unter Windows 10 ausgesetzt [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/66/fix-windows-shell-experience-host-suspended-windows-10.png)