DDoS vs. DoS | Was ist der Unterschied und wie kann man sie verhindern?

Ddos Vs Dos Was Ist Der Unterschied Und Wie Kann Man Sie Verhindern

In dieser Welt, in der sich die Menschen mehr auf das Internet verlassen, passieren einige böswillige Ereignisse in der Cyberwelt. Kriminelle versuchen alles, um die Privatsphäre von Menschen auszunutzen und Daten zu stehlen, wie DDoS- und DoS-Angriffe. Heute dieser Artikel über DDoS vs. DoS auf MiniTool-Website werden ihre Unterschiede vorstellen.

Mit mehr Arten von Cyberangriffen müssen die Menschen mehr darüber wissen, damit spezifische Methoden für gezielte Angriffe entwickelt werden können. Um diese beiden mächtigen Feinde – DDoS-Angriffe und DoS-Angriffe – zu verhindern, müssen Sie daher herausfinden, was sie sind.

Was sind DDoS-Angriffe?

Ein DDoS-Angriff (Distributed Denial-of-Service Attack) ist eine Cyberkriminalität, bei der der Angreifer einen Server mit Internetdatenverkehr überflutet, um zu verhindern, dass Benutzer auf verbundene Online-Dienste und Websites zugreifen. Tatsächlich ist es DoS-Angriffen sehr ähnlich, so dass viele Leute diese beiden Angriffe verwechseln werden.

Wenn Sie mehr Details über DDoS-Angriffe erfahren möchten, können Sie sich auf diesen Artikel beziehen: Was ist ein DDoS-Angriff? So verhindern Sie einen DDoS-Angriff .

Was sind DoS-Angriffe?

Ein Denial-of-Service-Angriff (DoS) ist eine Art Netzwerkangriff, bei dem ein Angreifer versucht, einen Computer oder eine Netzwerkressource für seinen Zielbenutzer nicht verfügbar zu machen, indem er den Dienst von mit dem Netzwerk verbundenen Hosts vorübergehend oder auf unbestimmte Zeit unterbricht.

Arten von DoS-Angriffen und DDoS-Angriffen

Obwohl sie ähnliche Ziele beim Angriff auf Computer haben, können Sie sie dennoch nach ihren unterschiedlichen Angriffsmethoden klassifizieren. Dies ist ein großer Unterschied zwischen DoS-Angriffen und DDoS-Angriffen. Es gibt drei Arten von DoS-Angriffen bzw. DoS-Angriffen.

Drei Arten von DoS-Angriffen

Teardrop-Angriff

Der Teardrop-Angriff nutzt die Informationen im Header des Pakets in der TCP/IP-Stack-Implementierung aus, die dem IP-Fragment vertraut.

Ein IP-Segment enthält Informationen, die angeben, welches Segment des ursprünglichen Pakets das Segment enthält, und einige TCP/IP-Stacks, z. B. NT vor Service Pack4, stürzen ab, wenn sie ein gefälschtes Segment mit überlappenden Offsets erhalten.

Wenn ein IP-Paket über ein Netzwerk übertragen wird, kann das Paket in kleinere Teile aufgeteilt werden. Ein Angreifer kann einen Teardrop-Angriff implementieren, indem er zwei (oder mehr) Pakete sendet.

Überschwemmungsangriff

SYN-Flooding-Angriffe nutzen den Drei-Wege-Handshake-Mechanismus von TCP aus. Der Angreifer sendet eine Anfrage an das angegriffene Ende unter Verwendung einer gefälschten IP-Adresse, und das vom angegriffenen Ende gesendete Antwortpaket erreicht nie das Ziel. In diesem Fall verbraucht das angegriffene Ende Ressourcen, während es darauf wartet, dass die Verbindung geschlossen wird.

Wenn es Tausende solcher Verbindungen gibt, werden die Host-Ressourcen erschöpft, wodurch das Ziel des Angriffs erreicht wird.

IP-Fragmentierungsangriff

Ein IP-Fragmentierungsangriff bezieht sich auf eine Art Schwachstelle bei der Reorganisation von Computerprogrammen. Es kann die modifizierten Netzwerkpakete senden, aber das empfangende Netzwerk kann nicht reorganisiert werden. Aufgrund einer großen Anzahl von unassemblierten Paketen gerät das Netzwerk ins Stocken und verbraucht alle seine Ressourcen.

Drei Arten von DDoS-Angriffen

Volumetrische Angriffe

Volumetrische Angriffe werden durchgeführt, indem ein Server mit so viel Datenverkehr bombardiert wird, dass seine Bandbreite vollständig erschöpft ist.

Bei einem solchen Angriff sendet ein böswilliger Akteur unter Verwendung der gefälschten IP-Adresse des Ziels Anfragen an einen DNS-Server. Der DNS-Server sendet dann seine Antwort an den Zielserver. Wenn dies in großem Umfang durchgeführt wird, kann die Flut von DNS-Antworten auf dem Zielserver verheerende Schäden anrichten.

Protokollangriffe

Protokoll-DDoS-Angriffe beruhen auf Schwachstellen in Internet-Kommunikationsprotokollen. Da viele dieser Protokolle weltweit verwendet werden, ist eine Änderung ihrer Funktionsweise kompliziert und sehr langsam in der Einführung.

Beispielsweise ist die Entführung des Border Gateway Protocol (BGP) ein hervorragendes Beispiel für ein Protokoll, das zur Grundlage eines DDoS-Angriffs werden kann.

Webanwendungsbasierte Angriffe

Ein Anwendungsangriff besteht darin, dass sich Cyberkriminelle Zugang zu nicht autorisierten Bereichen verschaffen. Angreifer beginnen in der Regel mit einem Blick auf die Anwendungsschicht und suchen nach im Code geschriebenen Anwendungsschwachstellen.

DDoS vs. DoS-Angriffe

Um DDoS-Angriffe mit DoS-Angriffen zu vergleichen, werden in diesem Artikel die Unterschiede in ihren wichtigen Merkmalen verdeutlicht.

Internetverbindung

Der Hauptunterschied zwischen DoS- und DDoS-Angriffen besteht darin, dass DDoS mehrere Internetverbindungen verwendet, um das Computernetzwerk des Opfers offline zu schalten, während DoS eine einzige Verbindung verwendet.

Angriffsgeschwindigkeit

DDoS ist ein schneller Angriff im Vergleich zu einem DoS-Angriff. Da DDoS-Angriffe von mehreren Standorten ausgehen, können sie viel schneller bereitgestellt werden als DoS-Angriffe mit einem einzigen Standort. Die erhöhte Geschwindigkeit des Angriffs erschwert die Erkennung, was zu erhöhtem Schaden oder sogar katastrophalen Ergebnissen führt.

Einfache Erkennung

DoS-Angriffe sind im Vergleich zu DDoS-Angriffen einfacher nachzuverfolgen. Das Ergebnis des Geschwindigkeitsvergleichs hat uns gezeigt, dass DDoS-Angriffe schneller ablaufen als DoS, was die Erkennung des Angriffs erschweren kann.

Da ein DoS von einem einzelnen Ort kommt, ist es außerdem einfacher, seinen Ursprung zu erkennen und die Verbindung zu trennen.

Verkehrsaufkommen

DDoS-Angriffe ermöglichen es dem Angreifer, massive Datenverkehrsmengen an das Netzwerk des Opfers zu senden. Bei einem DDoS-Angriff werden mehrere Remote-Computer (Zombies oder Bots) eingesetzt, was bedeutet, dass viel größere Mengen an Datenverkehr von verschiedenen Standorten gleichzeitig gesendet werden können, wodurch ein Server schnell auf eine Weise überlastet wird, die sich der Erkennung entzieht.

Art der Ausführung

Bei DDoS-Angriffen wird der Opfer-PC aus dem Datenpaket geladen, das von mehreren Standorten gesendet wird; Bei DoS-Angriffen wird der PC des Opfers aus dem Datenpaket geladen, das von einem einzigen Standort gesendet wird.

DDoS-Angriffe koordinieren mehrere mit Malware (Bots) infizierte Hosts, um ein Botnet zu erstellen, das von einem Command-and-Control-Server (C&C) verwaltet wird. Im Gegensatz dazu verwenden DoS-Angriffe normalerweise Skripte oder Tools, um Angriffe von einem einzelnen Computer aus auszuführen.

Welches ist gefährlicher?

Aus dem obigen Vergleich zwischen DDoS-Angriffen und DoS-Angriffen ist ersichtlich, dass DDoS-Angriffe in vielen Aspekten übertreffen, was DDoS-Angriffe bisher zu einem schwierigeren Thema macht.

DDoS- und DoS-Angriffe sind beide gefährlich und jeder von ihnen kann zu einem schwerwiegenden Problem beim Herunterfahren führen. DDoS-Angriffe sind jedoch gefährlicher als DoS-Angriffe, da erstere von verteilten Systemen gestartet werden, während letztere von einem einzelnen System ausgeführt werden.

Wenn Sie wissen möchten, wie Sie feststellen können, ob Sie DDoS-Angriffen oder DoS-Angriffen ausgesetzt sind. Es gibt einige Signale, die Sie vielleicht herausfinden werden.

- Eine unsichtbare langsame Netzwerkleistung.

- Ein Denial-of-Service durch eines der digitalen Objekte.

- Ein unbekannter Verlust der Netzwerkverbindung zu Computern im selben Netzwerk.

- Alle plötzlichen Ausfallzeiten oder Leistungsprobleme.

Warum treten DoS- und DDoS-Angriffe auf?

Die Suche nach Vorteilen

Die meisten cyberkriminellen Aktivitäten gehen von der Suche nach Vorteilen aus. Im Internet gibt es einen besonderen Schatz, der auf Kriminelle eine große Anziehungskraft ausübt – virtuelle Vermögenswerte. Bei mehreren Angriffen werden einige E-Commerce-Websites abstürzen, und was noch schwerwiegender ist, sind die wirtschaftlichen Verluste.

Außerdem wird die Privatsphäre der Menschen auch als profitables Gut angesehen. Das kann an bedürftige Unternehmen wie Einkaufsplattformen oder andere Dienstleistungsunternehmen verkauft werden.

Ideologische Überzeugungen

Diese Hacker wollen nicht profitieren, sondern ihre politische Unterstützung oder Ablehnung demonstrieren. Sie zielen auf Politiker, politische Gruppen oder andere Regierungs- und Nichtregierungsorganisationen ab, weil ihre ideologischen Überzeugungen unterschiedlich sind, um eine Website zu schließen.

Cyber-Krieg

Wenn einige Menschen ihren politischen Dissens auf solch aggressive Weise geltend machen, werden Menschen mit unterschiedlicher politischer Unterstützung auf die gleiche Weise zurückschlagen, was daher einen Cyberkrieg auslöst. Normalerweise werden verschiedene Arten von DDoS-Angriffen von Militanten und Terroristen für politische oder militärische Zwecke versucht.

Böswillige Konkurrenten

Aus persönlichem Interesse werden einige Konkurrenten böswillige Aktionen ergreifen, um ihre Konkurrenten anzugreifen, und DDoS-Angriffe werden häufig in Handelskriegen eingesetzt.

DDoS-Angriffe können das Netzwerk eines Unternehmens lahmlegen, wodurch die Konkurrenten ihre Kunden stehlen können.

Wie verhindert man DDoS- und DoS-Angriffe?

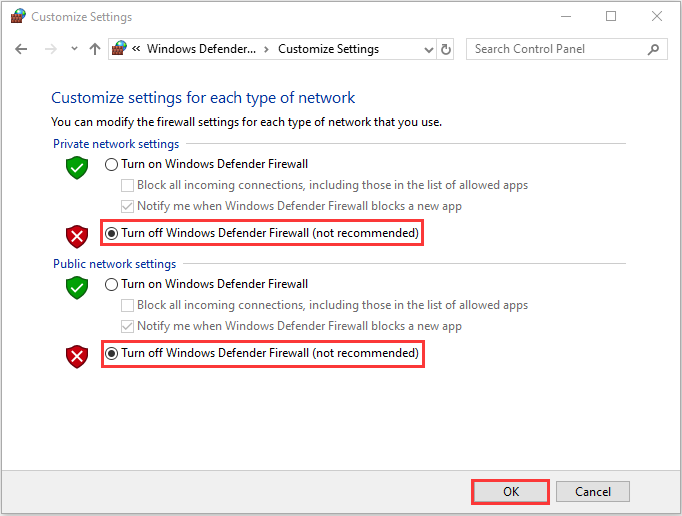

Nachdem Sie nun etwas über DoS- und DDoS-Angriffe erfahren haben, fragen Sie sich vielleicht, ob es irgendwelche verfügbaren Methoden zur Vorsorge gibt. Um DDoS-Angriffe und DoS-Angriffe zu verhindern, können Sie wie folgt vorgehen.

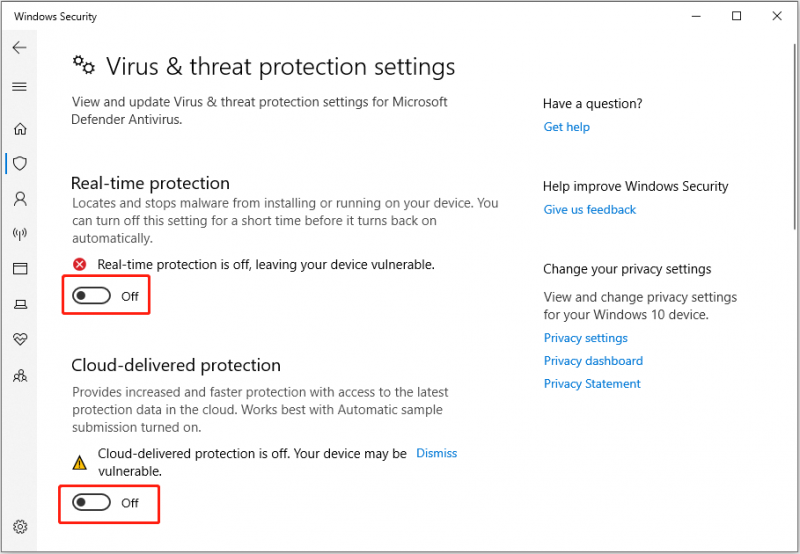

- Erstellen Sie einen mehrschichtigen DDoS-Schutz.

- Wenden Sie Firewalls für Webanwendungen an.

- Kenne die Symptome des Angriffs.

- Praktizieren Sie eine kontinuierliche Überwachung des Netzwerkverkehrs.

- Beschränken Sie das Netzwerk-Broadcasting.

- Haben Sie eine Serverredundanz.

Abgesehen davon lohnt es sich, die Bedeutung von Backups zu betonen. Unabhängig von DDoS-Angriffen oder DoS-Angriffen können sie zu einer langsamen Internetleistung, zum Herunterfahren von Websites, zu Systemabstürzen usw. führen. Nur wenn Sie eine Systemsicherung auf anderen externen Festplatten vorbereitet haben, kann die Systemwiederherstellung bald durchgeführt werden.

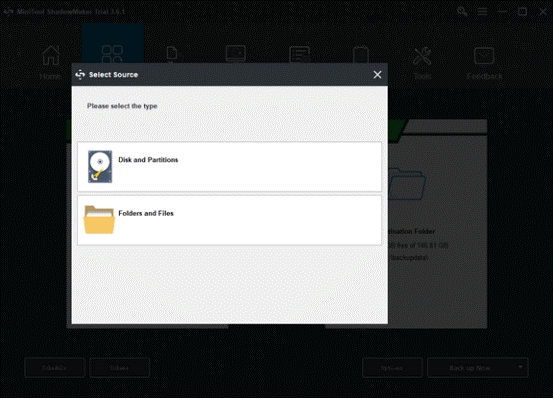

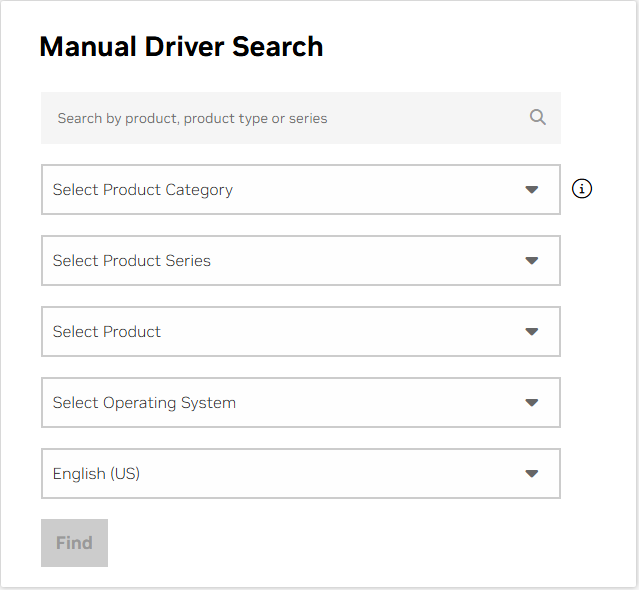

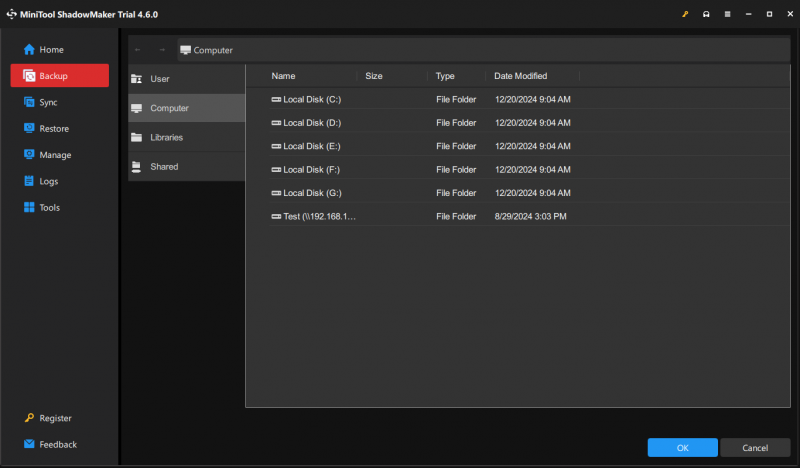

Auf diese Weise, MniTool ShadowMaker kann Ihre Anforderungen erfüllen und andere verfügbare Funktionen sollen Ihr Backup-Erlebnis verbessern. Sie können ein geplantes Backup (Täglich, Wöchentlich, Monatlich, Bei Ereignis) und ein Backup-Schema ( vollständiges Backup, inkrementelles Backup, differenzielles Backup ) Für Ihren Komfort.

Gehen Sie zum Herunterladen und Installieren dieses Programms und Sie können eine Testversion für 30 Tage kostenlos genießen.

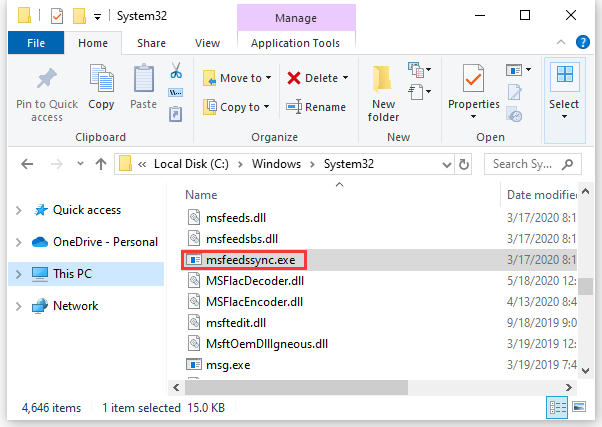

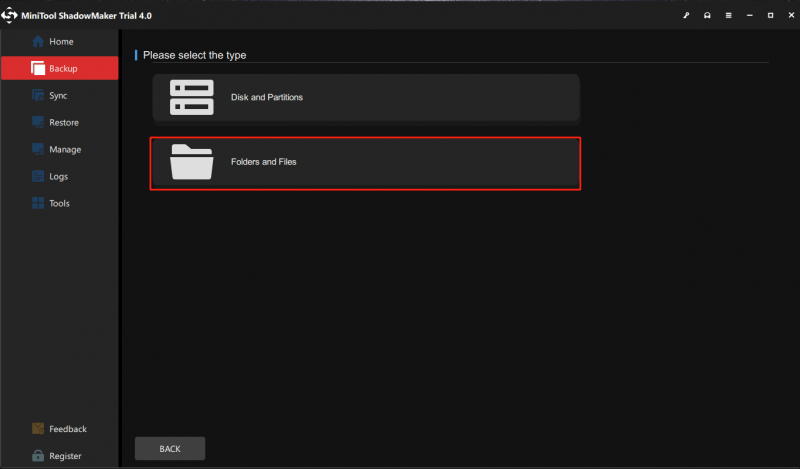

Schritt 1: Öffnen Sie MiniTool ShadowMaker und klicken Sie auf Probe bleiben um in das Programm einzusteigen.

Schritt 2: Gehen Sie zu Sicherung Registerkarte und die System als Quelle ausgewählt wurde. Wenn Sie zu anderen Sicherungszielen – Festplatte, Partition, Ordner und Datei – oder anderen Sicherungszielen wechseln möchten – die Ordner des Administratorkontos , Bibliotheken , Computer , und Geteilt , können Sie auf die klicken Quelle oder Ziel Abschnitt und wählen Sie sie erneut aus.

Schritt 3: Um die Sicherung abzuschließen, müssen Sie auf klicken Jetzt sichern Möglichkeit, den Vorgang sofort zu starten oder die Später sichern Option zum Verzögern der Sicherung. Der verzögerte Backup-Task befindet sich auf dem Verwalten Seite.

Endeffekt:

Alle Cyberangriffe können Ihren Datenverlust oder das Eindringen in Ihre Privatsphäre ermöglichen, was schwer zu verhindern ist. Um jedoch eine schwerwiegendere Situation zu vermeiden, können Sie einen Backup-Plan für alle Ihre wichtigen Daten erstellen. Dieser Artikel über DDoS vs. DoS hat zwei gängige Angriffe vorgestellt. Ich hoffe, Ihr Problem kann gelöst werden.

Wenn Sie bei der Verwendung von MiniTool ShadowMaker auf Probleme gestoßen sind, können Sie eine Nachricht in der folgenden Kommentarzone hinterlassen und wir werden so schnell wie möglich antworten. Wenn Sie Hilfe bei der Verwendung der MiniTool-Software benötigen, können Sie uns per kontaktieren [E-Mail-geschützt] .

Häufig gestellte Fragen zu DDoS vs. DoS

Können Sie DDoS mit einem Computer?Aufgrund ihres geringen Umfangs und ihrer einfachen Natur funktionieren Ping-of-Death-Angriffe normalerweise am besten gegen kleinere Ziele. Der Angreifer kann beispielsweise auf einen einzelnen Computer oder einen drahtlosen Router abzielen. Damit dies jedoch gelingt, muss der böswillige Hacker zunächst die IP-Adresse des Geräts herausfinden.

Wie viel kosten DDoS-Angriffe?Durch verlorene Einnahmen und Daten können die Kosten eines DDoS-Angriffs auf Ihr Technologieunternehmen oder das Geschäft Ihres Kunden schnell eskalieren. Das durchschnittliche kleine bis mittlere Unternehmen gibt 0.000 pro Angriff aus.

Was sind zwei Beispiele für DoS-Angriffe?Es gibt zwei allgemeine Methoden für DoS-Angriffe: Fluten von Diensten oder Absturz von Diensten. Flood-Angriffe treten auf, wenn das System zu viel Datenverkehr empfängt, den der Server puffern kann, wodurch es langsamer wird und schließlich stoppt. Beliebte Flood-Angriffe sind Buffer Overflow-Angriffe – der häufigste DoS-Angriff.

Wie lange dauern DDoS-Angriffe?Diese Art von sporadischen Angriffen kann unterschiedlich lang sein, von kurzfristigen Aktionen, die einige Minuten dauern, bis hin zu längeren Angriffen, die eine Stunde überschreiten. Laut dem DDoS Threat Landscape Report 2021 der schwedischen Telekom Telia Carrier dauern dokumentierte Angriffe durchschnittlich 10 Minuten.

![Behoben – Verschlüsselungsanmeldeinformationen sind abgelaufen [Druckerproblem]](https://gov-civil-setubal.pt/img/news/75/fixed-encryption-credentials-have-expired.png)

![[BEHOBEN!] Kamera wird von einer anderen Anwendung verwendet [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/08/camera-is-being-used-another-application.png)

![Gelöst - Windows Update wird weiterhin ausgeschaltet (Fokus auf 4 Lösungen) [MiniTool-Tipps]](https://gov-civil-setubal.pt/img/backup-tips/92/solved-windows-update-keeps-turning-off.png)