Die wichtigsten Hackertypen, die Sie kennen müssen – Schützen Sie Ihre Privatsphäre

Major Types Of Hackers You Need To Know Protect Your Privacy

Cybersicherheit ist das, was den Menschen am Herzen liegt, und inzwischen sind viele Arten von Hackern aufgetaucht. Um Ihre Cybersicherheit vor diesen Hackern zu schützen, müssen Sie etwas über sie wissen. Dieser Artikel zum MiniTool-Website wird Sie dabei unterstützen, verschiedene Arten von Hackern kennenzulernen und Ihnen zeigen, wie Sie Ihre Privatsphäre schützen können.Was macht ein Hacker?

Da Cyber-Aktivitäten zunehmen und zum Hauptbegeisterten in der Freizeit werden, gelingt es einigen mit bösen Absichten, den Schutzschild der Menschen zu durchbrechen und sich zu verschiedenen Arten von Hackern zu entwickeln. Sie verstecken sich im Dunkeln, erfassen ihre angreifenden Ziele und infiltrieren leicht die Systeme der Opfer.

Wenn der Hacker die Hacking-Methoden flexibler und ausgefeilter anwendet, kann es manchmal länger dauern, ihn zu knacken, und es kann sogar sein, dass er nie in der Lage ist, die Technik zu entschlüsseln. Die Gefahr bleibt also bestehen.

Hacker nehmen zu. Normalerweise verfügen sie über gut ausgebildete Gehirne und Fähigkeiten. Mit unterschiedlichen Zwecken und praktischer Erfahrung können sie flexibel mit allen Arten von Notfällen umgehen und Opfer dazu verleiten, eine Sicherheitslücke für die nächste Infektion zu hinterlassen.

Hacker können viele Dinge tun, solange sie Ihr System infiltrieren, wie zum Beispiel:

- Installieren Sie Schadsoftware

- Daten stehlen oder zerstören

- Dienste stören

- Sammeln Sie Informationen von Benutzern

- …

Nun können wir einige wichtige Hackertypen entsprechend den Zwecken und Hacking-Techniken kategorisieren. Für spezifische Informationen über verschiedene Arten von Hackern lesen Sie bitte weiter.

Arten von Hackern

White-Hat-Hacker

Sind alle Hacker schlecht? Nein, da sich einige hochqualifizierte Leute der Hacking-Gruppe anschließen, stellen sich immer mehr Profis der Herausforderung und erproben ihre Hacking-Techniken durch simulierte Angriffe. Wir nennen sie ethische Sicherheitshacker oder White-Hat-Hacker.

Sie werden alle möglichen Hacking-Techniken nachahmen, um Sicherheitslücken im aktuellen System zu identifizieren. Auf diese Weise können Menschen umgehend Maßnahmen ergreifen, um die Sicherheitslücke zu schließen. Anders als andere Hacker halten sich White-Hat-Hacker oft an einen gut entwickelten moralischen Kompass und gesetzesbasierte Vorschriften.

Black-Hat-Hacker

Black-Hat-Hacker initiieren aus schändlichen Gründen Aktivitäten, die völlig gegen Gesetze oder ethische Standards verstoßen. Sie können Malware, Ransomware, Viren und andere Taktiken nutzen, um die Verteidigung eines Systems zu stören. Dann nehmen diese kriminellen Hacker Computer als Geiseln oder stehlen Benutzernamen und Passwörter, Kreditkartennummern und andere vertrauliche Informationen.

Zu den häufigsten Hacking-Techniken, die sie verwenden werden, gehören: Phishing , Trojanisches Pferd , Spyware , Adware, rohe Gewalt , Identitätsdiebstahl, Ransomware , Man-in-the-Middle, Logikbomben, Clickjacking, Denial-of-Service und so weiter.

Wenn Sie weitere Informationen über White-Hat-Hacker und Black-Hat-Hacker benötigen, können Sie diesen Artikel lesen: [Erklärt] White Hat vs. Black Hat – Was ist der Unterschied? .

Grey-Hat-Hacker

Gray-Hat-Hacker liegen irgendwo zwischen diesen beiden Bedeutungen – White-Hat-Hacker und Black-Hat-Hacker. Sie können als Computerhacker oder Sicherheitsexperten schlüpfen und eine Reihe von Hacking-Aktivitäten ausführen. Diese Schritte können manchmal gegen Gesetze oder ethische Standards verstoßen, sollten aber nicht als böswillig eingestuft werden.

Die Hacker agieren normalerweise in einem unklaren Bereich und verfolgen keine böswilligen Absichten, die für einen Black-Hat-Hacker typisch sind.

Red-Hat-Hacker

Abgesehen von den oben genannten Arten von Hacker-Hats sind Red-Hat-Hacker eine Gruppe von Selbstjustiz-Hackern. In einem Zustand der Opposition vertreten sie unterschiedliche Absichten. Red-Hat-Hacker neigen dazu, ihr Wissen und ihre Taktiken im Kampf gegen Cyberkriminelle und Cyberkriege einzusetzen, die nicht ihren eigenen moralischen Werten oder hohen Gerechtigkeitsstandards entsprechen.

Was Red-Hat-Hacker tun, kann illegal sein, da sie manchmal aggressive Maßnahmen ergreifen, um Black-Hat-Hacker zurückzuhalten. Alles, was sie tun, dient nicht nur der Cybersicherheit, sondern auch dem Wunsch, sich gegen Black-Hat-Hacker zu wehren.

Green-Hat-Hacker

Eine andere Art von Hacker-Hat sind Green-Hat-Hacker. Green-Hat-Hacker sind eine Gruppe von Neulingen oder Anfängern, die nach einer Möglichkeit suchen, mehr über Cybersicherheit zu lernen und ihre Fähigkeiten zu trainieren. Daher passieren bei ihren Hacking-Angriffen viele Fehler und sie verursachen versehentlich sogar irreversiblen Schaden.

Einige von ihnen gründen möglicherweise ein Unternehmen und ebnen den Weg zu einem hervorragenden White-Hat-Hacker, andere verfolgen jedoch möglicherweise böswillige Absichten.

Blue-Hat-Hacker

Blue-Hat-Hacker sind eine Gruppe von Cybersicherheitsexperten, die in Organisationen tätig sind, die einen höheren Schutz benötigen, um potenziellen Bedrohungen begegnen zu können. Diese Art von Hackern hat normalerweise einen beruflichen Hintergrund und wird eingeladen, sich Unternehmen oder Organisationen anzuschließen.

Sie führen Penetrationstests durch und spüren Fehler und Schwachstellen auf, um sie zu verbessern, bevor das Produkt auf den Markt kommt. Diese Bezeichnung ist nicht allgemein anerkannt, weshalb viele Menschen sie mit White-Hat-Hackern verwechseln.

Gaming-Hacker

Wie der Name schon sagt, beziehen sich Gaming-Hacker auf Personen, die sich darauf konzentrieren, Guthaben-Caches von professionellen Spielern oder deren Konkurrenten zu stehlen. Diese Hacker können auch Leistungen erbringen verteilte Denial-of-Service-Angriffe (DDoS). um ihre Konkurrenten aus dem Spiel zu drängen.

Einst wurden mehr als vier Millionen solcher Angriffe gegen die globale Gaming-Community gestartet. Angesichts der hohen Bedeutung der Videospielbranche haben viele Hacker ihren Fokus auf diesen Bereich verlagert.

Drehbuch-Kiddies

Script-Kiddies beziehen sich in einem abfälligen Sinne auf unerfahrene Hacker mit wenig Erfahrung und entsprechendem Wissen. Hacker verwenden diesen Namen oft mit Verachtung, weil sie Hacking-Tools mit wenig Verständnis einsetzen.

Script-Kiddies werden oft ignoriert, sind aber gefährlich und haben die böse Absicht, die Computersysteme anderer Leute zu gefährden.

Hacktivisten

Hacktivisten sind schwerwiegender als andere Arten von Hackerangriffen. Sie starten den Angriff nicht aus Geldgier, sondern aus politischen oder sozialen Gründen. Die Teilnehmer nutzen digitale Techniken, um ihre Unzufriedenheit und ihren Widerstand darzustellen. Auf diese Weise können sie ein gesellschaftliches oder politisches Ereignis ins Rampenlicht rücken.

Regierungsstellen und Organisationen sind die Hauptziele dieser Hacker, die sie nicht nur angreifen, sondern auch verunstalten. Es ist schwer, ihre Positionen zu beurteilen. Sie arbeiten möglicherweise für feindliche Organisationen oder setzen sich für Themen im Zusammenhang mit Meinungsfreiheit, Menschenrechten oder Informationsethik ein.

Kryptojacker

Unter Kryptojackern versteht man Hacker, die einen Computer ausnutzen, um Kryptowährungen zu schürfen, indem sie unbefugt die Computerressourcen einer anderen Person nutzen. Sie infiltrieren häufig den Computer, indem sie Opfer dazu verleiten, unabsichtlich ein Programm mit bösartigen Skripten zu installieren.

Staatlich geförderte Hacker

Diese Hacker werden von Staaten unterstützt und gesponsert und können mehr High-Tech-Fähigkeiten entwickeln und fortgeschrittenere Dinge erforschen Angriffsvektoren . Sie arbeiten oft im Interesse einer Nation im In- oder Ausland und werden von politischen, militärischen oder wirtschaftlichen Faktoren bestimmt.

Vor dem Hintergrund der nationalen Stärke können sie auf eine Fülle der benötigten Ressourcen zugreifen und beeindruckende Fähigkeiten aufbauen. Sie gelten als eine der gefährlichsten Arten von Bedrohungsakteuren.

Elite-Hacker

Elite-Hacker gelten als Spitzenreiter mit jahrelanger Hacking-Erfahrung, die auf ihren Fähigkeiten und ihrem Fachwissen basieren. Sie können die Besten der Besten sein, wenn es ums Hacken geht, neue Wege für Angriffe erfinden und Schwachstellen finden und ausnutzen, bevor es jemand anderes tut.

Sie werden oft mit Black-Hat-Aktivitäten in Verbindung gebracht, aber manchmal agieren sie auch als White-Hat-Hacker, um die Cybersicherheit zu fördern.

Whistleblower

Whistleblower oder böswillige Insider sind Personen/Mitarbeiter, die Informationen an die Öffentlichkeit weitergeben und die Informationen als illegal, unmoralisch, rechtswidrig, unsicher oder betrügerisch gelten.

In der Informatik sind Whistleblower Personen, die private Daten stehlen, um Aufmerksamkeit zu erregen oder der Organisation, für die sie arbeiten, Schaden zuzufügen. Wir beurteilen sie danach, wer sie sind, je nachdem, was sie preisgeben.

Cyberterroristen

Cyberterroristen beziehen sich auf eine umfassendere Definition, einschließlich Cyber-Angriffe die die Zielgruppe einschüchtern oder Angst erzeugen. Dabei kann es sich um einen persönlich oder politisch motivierten Angriff handeln, der eine Bedrohung für die kritische Infrastruktur oder Netzwerke eines Landes darstellt.

Verschiedene Organisationen haben unterschiedliche Definitionen von Cyberterrorismus. Einige Organisationen glauben beispielsweise, dass die Cyberaktivitäten, die das Leben von Menschen bedroht haben, als Cyberterrorismus bezeichnet werden können.

Diese Cyberterroristen führen meist politisch motivierte illegale Angriffe auf Systeme, Informationen, Programme und Daten durch und propagieren Gewalt gegen nicht kämpfende Ziele. Zu diesen Zielen können der Bankensektor, militärische Einrichtungen, Kraftwerke, Flugsicherungszentren, Wassersysteme usw. gehören.

Botnet-Hacker

Botnetze sind so aufgebaut, dass sie wachsen, sich verbreiten und automatisieren, um große Angriffe zu unterstützen. Manchmal scheinen Botnetze gut geeignet zu sein, um komplexe Rechenprozesse auszuführen, für den Versand werden jedoch bösartige Botnetze verwendet Spam oder Benutzerdaten stehlen.

Ein Botnetz ist ein Netzwerk von Computern, die zur Ausführung verschiedener Routineaufgaben verwendet werden. Jedes einzelne Gerät, das gesteuert wird, wird als Zombie-PC bezeichnet. Die Hacker können die Aktionen dieser Zombie-Bots aus der Ferne steuern und die infizierten Geräte können Hunderte, Tausende oder sogar Millionen gleichzeitig erreichen.

Deshalb können Botnet-Hacker großvolumige Angriffe durchführen und eine große Anzahl von Netzwerksystemen gefährden.

Wie schützt man sich vor Hackern?

Angesichts so vieler Bedrohungen müssen wir einige Maßnahmen ergreifen, um uns besser vor Hackern zu schützen.

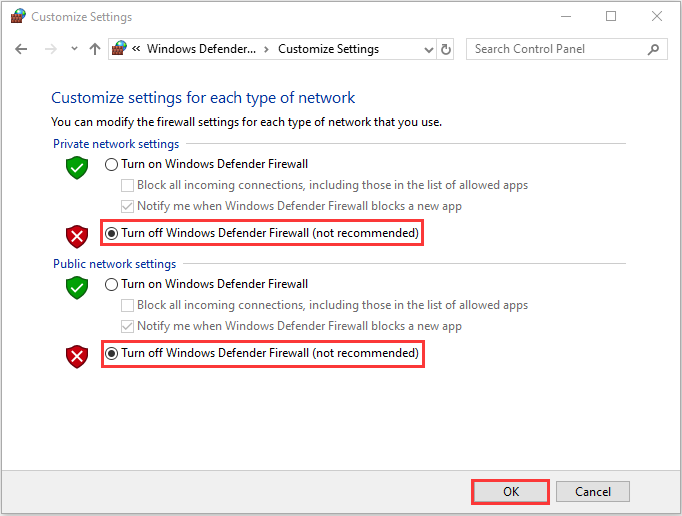

1. Verwenden Sie zur Ausführung Antivirus und Firewall Echtzeitschutz .

2. Führen Sie regelmäßige Updates für Ihr System und andere Geräte durch.

3. Nutzen Sie die Zwei-Faktor-Authentifizierung als zusätzliche Sicherheitsebene für Ihre Online-Daten.

4. Greifen Sie nicht über öffentliches WLAN auf wichtige Daten im Zusammenhang mit Datenschutz oder Finanzinformationen zu.

5. Deaktivieren Sie einige nutzlose Verbindungen wie GPS, drahtlose Verbindung, Bluetooth oder Geo-Tracking.

6. Überlegen Sie zweimal, bevor Sie eine App installieren, insbesondere solche mit unbekannter Quelle. Wenn Sie sich seiner Echtheit nicht sicher sein können, installieren Sie es einfach nicht.

7. Seien Sie skeptisch gegenüber allen Links und Anhängen.

8. Verwenden Sie ein sicheres Passwort und die privaten Daten verschlüsseln auf Ihrem Gerät.

9. Achten Sie auf E-Mail-Nachrichten von unbekannten Parteien, da einige Phishing-E-Mails möglicherweise eine Person imitieren, die Sie kennen. Sie sollten nach verdächtigen Inhalten Ausschau halten.

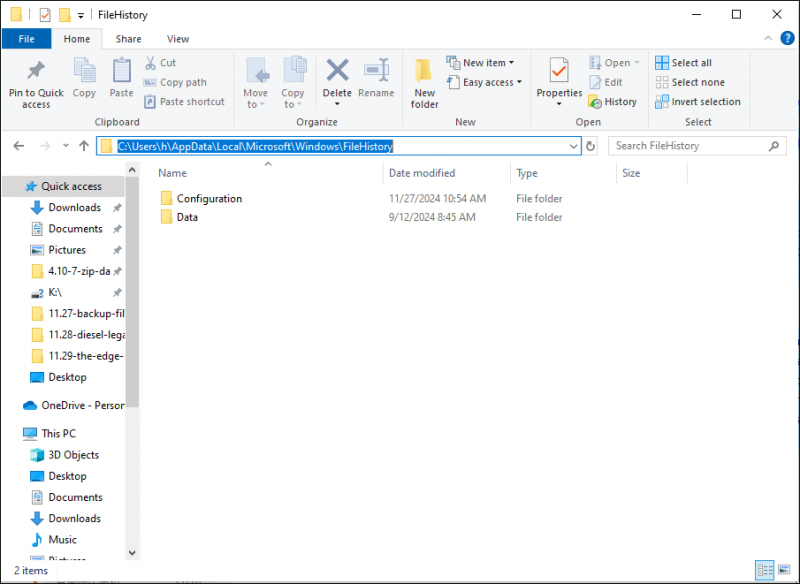

10. Sichern Sie Ihre Daten oder Ihr System; Bauen Sie es bei Bedarf neu auf.

Backup-Experte – MiniTool ShadowMaker

Wir sind einer Cyber-Bedrohung ausgesetzt und für Unfälle sollten Abhilfemaßnahmen vorbereitet werden. Dann empfehlen wir Datensicherung als Ihr letzter Ausweg, um Ihren Verlust zu minimieren. Es kann dabei helfen, gesicherte Daten wiederherzustellen, wenn Sie auf alle möglichen Probleme stoßen, wie z System stürzt ab /errors oder Laufwerks-/Dateibeschädigung.

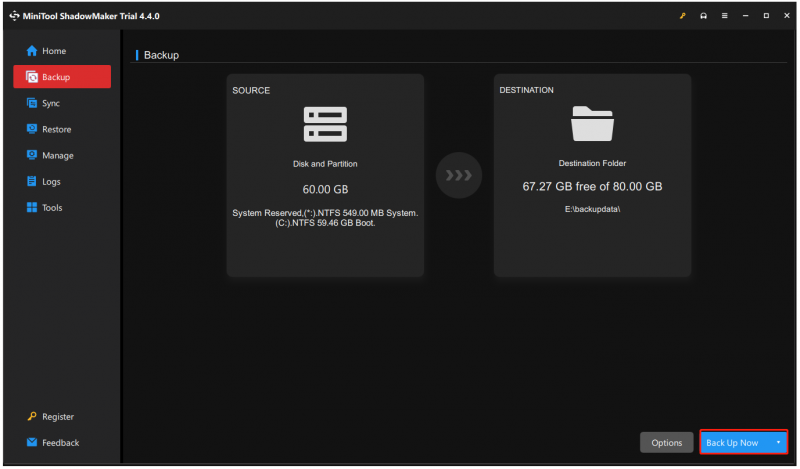

MiniTool ShadowMaker ist ein kostenlose Backup-Software schnell daran gewöhnt Sicherungs-Dateien & Ordner, Systeme, Festplatten und Partitionen. Sie können eine externe Festplatte für die Datensicherung vorbereiten, wodurch Hackerangriffe direkt vermieden werden können.

MiniTool bietet eine Reihe vertrauenswürdiger Funktionen, wie zum Beispiel:

- Zuverlässige Backup-Lösungen

- Schnell Systemwiederherstellungen

- Automatische Dateisynchronisierung

- Sicherer Festplattenklon

- Flexibler Backup-Zeitplan

- Intelligentes Backup-Management

Laden Sie dieses Programm herunter, installieren Sie es und Sie können eine 30-tägige kostenlose Testversion erhalten. Wenn Sie Daten auf einer externen Festplatte sichern möchten, legen Sie diese bitte vor dem Programmstart ein, damit die Festplatte erkannt wird.

MiniTool ShadowMaker-Testversion Klicken Sie hier zum Herunterladen 100% Sauber und sicher

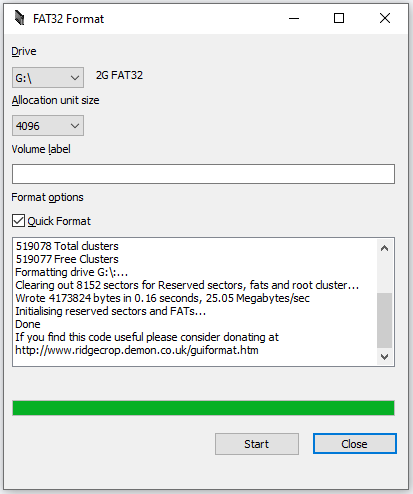

Schritt 1: Doppelklicken Sie auf das Programm und klicken Sie auf Versuche weiter um die Schnittstelle aufzurufen.

Schritt 2: Im Sicherung Wählen Sie auf der Registerkarte „ QUELLE Wählen Sie im Abschnitt aus, was Sie sichern möchten, und gehen Sie dann zum ZIEL Abschnitt, um auszuwählen, wo das Backup gespeichert werden soll.

Schritt 3: Dann können Sie klicken Optionen , um die Sicherungseinstellungen zu konfigurieren, z. B. Bilderstellungsmodus, Dateigröße, Komprimierung usw., und klicken Sie auf Jetzt sichern um die Aufgabe sofort zu starten.

MiniTool verfügt über eine weitere Funktion, die Benutzern dies ermöglicht Erstellen Sie ein bootfähiges Rettungsmedium Auf diese Weise kann Ihr System wiederhergestellt werden, wenn der Computer nicht startet. Bei schwerwiegenden Problemen, die durch Hacker verursacht wurden, sollten Sie es besser mit diesem versuchen.

Darüber hinaus können Sie mit Hilfe von MiniTool ShadowMaker ein Boot-Menü hinzufügen, Backup-Images verschlüsseln und einen Remote-Computer sichern. Es lohnt sich, Ihren PC durch ein höheres Maß an Datensicherheit zu schützen.

Endeffekt:

In diesem Artikel werden alle gängigen Hackertypen vorgestellt. Sie verfolgen unterschiedliche Zwecke und wenden unterschiedliche Techniken zur Infektion an. Angesichts solch gerissener Feinde müssen Sie das Bewusstsein für Cybersicherheit schärfen und die Tricks befolgen, die wir in den oben genannten Inhalten bereitstellen, um sich vor Hackern zu schützen.

Wenn Sie Probleme bei der Verwendung von MiniTool ShadowMaker haben, können Sie uns über kontaktieren [email geschützt] Und wir verfügen über ein professionelles Support-Team, das Ihre Anliegen löst.

![Behoben – Verschlüsselungsanmeldeinformationen sind abgelaufen [Druckerproblem]](https://gov-civil-setubal.pt/img/news/75/fixed-encryption-credentials-have-expired.png)

![[BEHOBEN!] Kamera wird von einer anderen Anwendung verwendet [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/08/camera-is-being-used-another-application.png)

![Wie installiere ich nicht signierte Treiber unter Windows 10? 3 Methoden für Sie [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/69/how-install-unsigned-drivers-windows-10.jpg)

![Klonen Sie das Betriebssystem mit 2 leistungsstarken SSD-Klon-Software von HDD auf SSD [MiniTool-Tipps]](https://gov-civil-setubal.pt/img/backup-tips/37/clone-os-from-hdd-ssd-with-2-powerful-ssd-cloning-software.jpg)

![[Gelöst] macOS kann nicht überprüfen, ob diese App frei von Malware ist](https://gov-civil-setubal.pt/img/news/21/solved-macos-cannot-verify-that-this-app-is-free-from-malware-1.png)

![Behoben - So überprüfen Sie Motherboard-Treiber im Geräte-Manager [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/93/fixed-how-check-motherboard-drivers-device-manager.png)