[Tutorial] Was ist ein Remote-Zugriffs-Trojaner und wie kann man ihn erkennen/entfernen? [MiniTool-Tipps]

What S Remote Access Trojan How Detect Remove It

Zusammenfassung :

Dieser Artikel auf der offiziellen MiniTool-Website bietet eine vollständige Übersicht über den Remote-Zugriffstrojaner. Es behandelt Bedeutung, Funktionen, schädliche Auswirkungen, Erkennung, Entfernung sowie Schutzmethoden. Lesen Sie den folgenden Inhalt und haben Sie ein tiefes Verständnis des RAT-Trojaners.

Schnelle Navigation :

Definition des Remote-Zugriffs-Trojaners

Was ist ein RAT-Virus?

Ein Remote-Access-Trojaner (RAT), auch Creepware genannt, ist eine Art Malware, die ein System über eine entfernte Netzwerkverbindung steuert. Es infiziert den Zielcomputer über speziell konfigurierte Kommunikationsprotokolle und ermöglicht dem Angreifer einen unbefugten Fernzugriff auf das Opfer.

RAT-Trojaner wird normalerweise ohne Wissen des Besitzers auf einem Computer installiert und oft als Trojanisches Pferd oder Nutzlast. Zum Beispiel wird es normalerweise unsichtbar mit einem E-Mail-Anhang, Torrent-Dateien, Weblinks oder einem vom Benutzer gewünschten Programm wie einem Spiel heruntergeladen. Während gezielte Angriffe durch einen motivierten Angreifer gewünschte Ziele dazu verleiten können, sich zu installieren RAT-Betrug B. durch Social Engineering-Taktiken oder sogar durch temporären physischen Zugriff auf die gewünschte Maschine.

Sobald Sie in die Maschine des Opfers einsteigen, RAT-Malware wird seine schädlichen Operationen entweder vor dem Opfer oder dem Antivirus oder der Firewall verbergen und den infizierten Host verwenden, um sich auf andere anfällige Computer auszubreiten, um ein Botnet aufzubauen.

Was macht ein RAT-Virus?

Da ein Remote-Access-Trojaner die administrative Kontrolle ermöglicht, kann er fast alles auf dem Computer des Opfers tun.

- Erhalten Sie Zugriff auf vertrauliche Informationen, einschließlich Benutzernamen, Passwörter, Sozialversicherungsnummern und Kreditkartenkonten.

- Überwachen Sie Webbrowser und andere Computer-Apps, um Suchverlauf, E-Mails, Chat-Protokolle usw. abzurufen.

- Hijacken Sie die System-Webcam und nehmen Sie Videos auf.

- Überwachen Sie die Benutzeraktivität durch Tastendruck-Logger oder Spyware.

- Machen Sie Screenshots auf dem Ziel-PC.

- Dateien anzeigen, kopieren, herunterladen, bearbeiten oder sogar löschen.

- Festplatten formatieren Daten zu löschen.

- Computereinstellungen ändern.

- Verteilen Sie Malware und Viren.

So richten Sie Remotedesktop in Windows 10 ein und verwenden es, siehe hier

So richten Sie Remotedesktop in Windows 10 ein und verwenden es, siehe hierViele Leute möchten Remote-Desktop in Windows 10 einrichten und verwenden, wissen aber nicht wie. Ich schreibe dies, um ihnen zu helfen.

WeiterlesenBeispiele für Remote-Zugriffs-Trojaner

Seit Spam-RAT entsteht, gibt es viele Arten davon.

1. Hintere Öffnung

Back Orifice (BO) Rootkit ist eines der bekanntesten Beispiele für eine RAT. Es wurde von einer Hackergruppe namens Cult of the Dead Cow (cDc) erstellt, um die Sicherheitsmängel von Microsofts Windows 9X-Betriebssystemserie (OS) aufzuzeigen. Der Name dafür RAT-Exploit ist ein Wortspiel der Microsoft BackOffice Server-Software, das mehrere Computer gleichzeitig steuern kann, indem es sich auf Imaging verlässt.

Back Orifice ist ein Computerprogramm, das für die Remote-Systemverwaltung entwickelt wurde. Es ermöglicht einer Person, einen PC von einem entfernten Standort aus zu steuern. Das Programm debütierte auf der DEF CON 6 am 1. AugustNS, 1998. Es wurde von Sir Dystic, einem Mitglied von cDc, erstellt.

Obwohl Back Orifice legitime Zwecke hat, machen seine Funktionen es zu einer guten Wahl für böswillige Nutzung. Aus diesem oder anderen Gründen sortiert die Antivirenindustrie das Tool sofort als Malware aus und fügt es in ihre Quarantänelisten ein.

Back Orifice hat 2 Fortsetzungsvarianten, Back Orifice 2000, das 1999 veröffentlicht wurde, und Deep Back Orifice von der französisch-kanadischen Hacking-Organisation QHA.

2. Sakula

Sakula, auch bekannt als Sakurel und VIPER, ist ein weiterer Remote-Access-Trojaner, der erstmals im November 2012 auftauchte. Er wurde 2015 bei gezielten Angriffen eingesetzt. Sakula ermöglicht es einem Gegner, interaktive Befehle auszuführen und zusätzliche Komponenten herunterzuladen und auszuführen.

6 Methoden zum Beheben des Windows 10-Remotedesktop-Fehlers, der nicht funktioniert

6 Methoden zum Beheben des Windows 10-Remotedesktop-Fehlers, der nicht funktioniertWenn Sie versuchen, eine Verbindung zu einem Remote-Computer herzustellen, aber der Fehler Windows 10 Remote Desktop funktioniert nicht angezeigt wird, finden Sie in diesem Beitrag Methoden zum Beheben des Fehlers.

Weiterlesen3. Sub7

Sub7, auch bekannt als SubSeven oder Sub7Server, ist ein RAT-Botnetz . Sein Name wurde abgeleitet, indem man NetBus rückwärts (subteN) buchstabierte und zehn mit sieben vertauschte.

Normalerweise erlaubt Sub 7 unentdeckten und unbefugten Zugriff. Daher wird es von der Sicherheitsindustrie normalerweise als trojanisches Pferd angesehen. Sub7 funktionierte mit den Betriebssystemen Windows 9x und Windows NT bis einschließlich Windows 8.1.

Sub7 wird seit 2014 nicht mehr gepflegt.

4. Giftefeu

Giftiger Efeu RAT-Keylogger , auch Backdoor.Darkmoon genannt, ermöglicht Keylogging, Bildschirm/ Videoaufnahme , Systemverwaltung, Dateiübertragung, Passwortdiebstahl und Verkehrsweiterleitung. Es wurde um 2005 von einem chinesischen Hacker entwickelt und wurde bei mehreren prominenten Angriffen angewendet, darunter die Nitro-Angriffe auf Chemieunternehmen und die Verletzung des RSA SecurID-Authentifizierungstools, beide im Jahr 2011.

5. DarkComet

DarkComet wurde von Jean-Pierre Lesueur, bekannt als DarkCoderSc, einem unabhängigen Programmierer und Computersicherheitscoder aus Frankreich, entwickelt. Obwohl diese RAT-Anwendung bereits 2008 entwickelt wurde, begann sie sich Anfang 2012 zu verbreiten.

Im August 2018 wurde DarkComet auf unbestimmte Zeit eingestellt und seine Downloads werden nicht mehr auf seiner offiziellen Website angeboten. Der Grund liegt in seiner Verwendung im syrischen Bürgerkrieg zur Überwachung von Aktivisten sowie in der Angst des Autors, aus ungenannten Gründen festgenommen zu werden.

Die NanoCore RAT übernimmt die Kontrolle über Ihren PC

Die NanoCore RAT übernimmt die Kontrolle über Ihren PCBitte halten Sie Ausschau nach NanoCore RAT, da es gefährlicher ist als die durchschnittliche RAT. Es greift ein Windows-System an und erhält die vollständige Kontrolle über diesen PC.

WeiterlesenNeben den oben genannten Beispielen gibt es viele andere Remote-Access-Trojaner wie CyberGate, Optix, ProRat, Shark, Turkojan und Wirbel . Die vollständige Liste der RAT-Tools ist zu lang, um hier angezeigt zu werden, und sie wächst noch.

RAT-Virus-Symptome

Wie erkennt man einen RAT-Virus? Es ist irgendwie schwierig. RATs sind von Natur aus verdeckt und können einen zufälligen Dateinamen oder eine zufällige Dateipfadstruktur verwenden, um zu versuchen, die Identifizierung ihrer selbst zu verhindern.

Gewöhnlich, a RAT-Wurmvirus erscheint nicht in den Listen der laufenden Programme oder Aufgaben und seine Aktionen ähneln denen legaler Programme. Außerdem, RAT-Spyware verwaltet die Nutzung von Computerressourcen und blockiert die Warnung vor geringer PC-Leistung. Außerdem verraten sich RAT-Hacker normalerweise nicht, indem sie Ihre Dateien löschen oder Ihren Cursor bewegen, während Sie Ihren Computer verwenden.

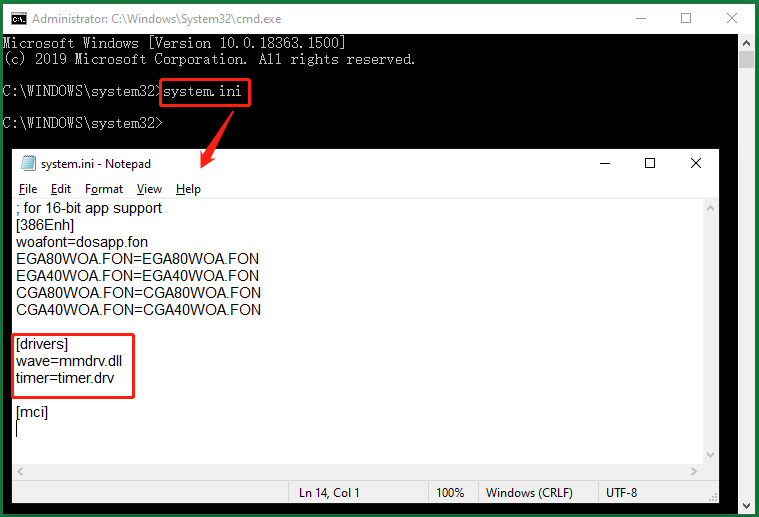

Zu Ihrer Information: Verwenden Sie System.ini, um eine RAT-Infektion zu identifizieren

Öffnen Sie die Eingabeaufforderung besser als Administrator, geben Sie . ein system.ini , und drücke Eintreten . Dann erscheint ein Notizblock, der Ihnen einige Details Ihres Systems zeigt. Schauen Sie sich die an Fahrer Abschnitt, wenn es kurz aussieht, wie das folgende Bild zeigt, sind Sie auf der sicheren Seite. Wenn es andere seltsame Zeichen gibt, greifen möglicherweise einige Remote-Geräte über einige Ihrer Netzwerkports auf Ihr System zu.

Trojaner-Erkennung für Remote-Zugriff

Wie erkennt man einen Remote-Access-Trojaner? Wenn Sie sich nicht entscheiden können, ob Sie einen RAT-Virencomputer verwenden oder nicht nur aufgrund von Symptomen (es gibt nur wenige Symptome), müssen Sie externe Hilfe anfordern, z. B. auf Antivirenprogramme zurückgreifen. Viele gängige Sicherheits-Apps sind gut RAT-Virenscanner und RAT-Detektoren .

Top-Tools zum Entfernen von Trojanern für den Remotezugriff

- Avast

- AVG

- Avira

- Bitdefender

- Kaspersky

- Malwarebytes

- McAfee

- Microsoft Windows Defender

- Norton

- PC-Matic

- Sophos

- Trend Micro

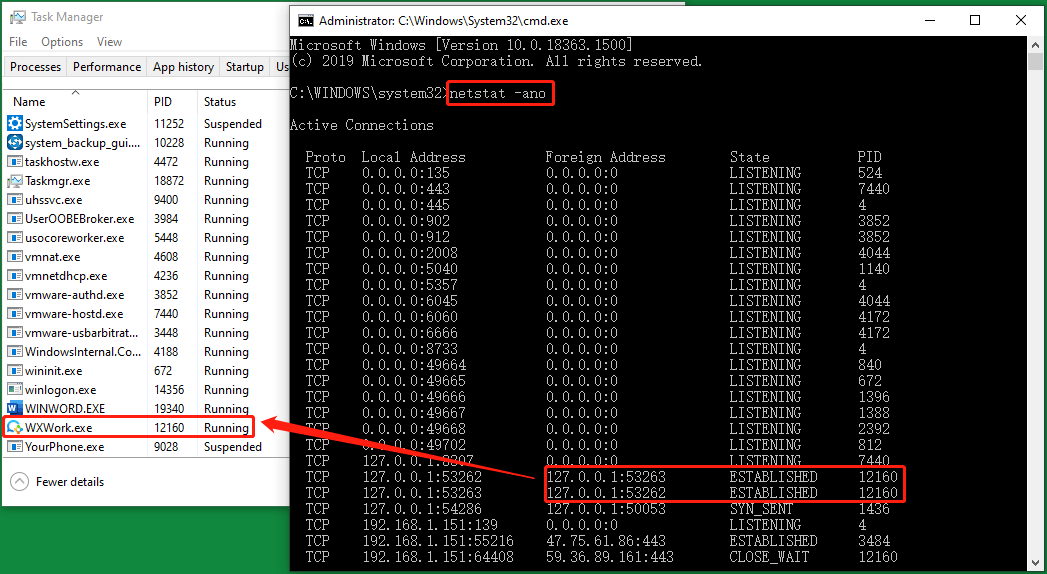

FIY: Finden Sie RAT mit CMD und Task-Manager

Sie können versuchen, verdächtige Elemente zusammen mit dem Task-Manager und CMD herauszufinden. Typ netstat -ano in Ihrer Eingabeaufforderung und finden Sie heraus, PID von etablierten Programmen, die eine fremde IP-Adresse haben und WIEDERHOLT auftauchen. Suchen Sie dann die gleiche PID im Einzelheiten Registerkarte im Task-Manager, um das Zielprogramm herauszufinden. Dies bedeutet jedoch nicht, dass das Zielprogramm mit Sicherheit eine RAT ist, sondern nur ein verdächtiges Programm. Um zu bestätigen, dass es sich bei dem gefundenen Programm um RAT-Malware handelt, ist eine weitere Identifizierung erforderlich.

Sie können die verdächtige ausländische IP-Adresse auch verwenden, um ihren registrierten Standort online herauszufinden. Viele Websites, die Ihnen dabei helfen können, wie https://whatismyipaddress.com/ . Wenn der Standort keine vollständige Verbindung zu Ihnen hat, nicht der Standort Ihrer Freunde, Firma, Verwandten, Schule, VPN usw., handelt es sich wahrscheinlich um einen Hackerstandort.

Entfernen von Trojanern mit Fernzugriff

Wie entfernt man einen Remote-Access-Trojaner? Oder, Wie wird man einen RAT-Virus los?

Bühne 1

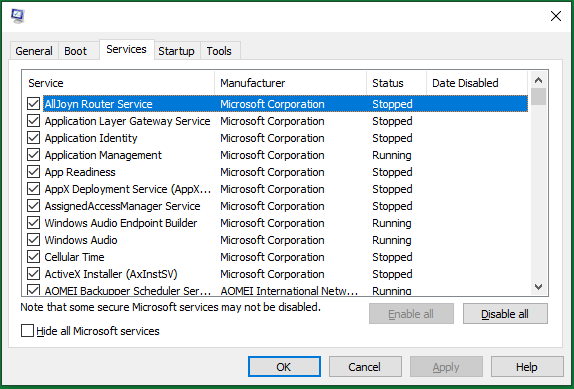

Wenn Sie bestimmte schädliche Dateien oder Programme finden können, löschen Sie sie einfach von Ihrem Computer oder beenden Sie zumindest ihre Prozesse. Sie können dies im Task-Manager tun oder Windows MSConfig-Dienstprogramm .

Typ falsch konfiguriert in Windows Run und drücken Sie Eintreten oder klick OK um das MSConfig-Fenster auszulösen. Wechseln Sie dort zum Dienstleistungen Registerkarte, suchen Sie die Zieldienste und deaktivieren Sie sie.

Starten Sie Ihren Computer einfach neu, nachdem Sie einige Programme oder Dienste deinstalliert oder blockiert haben.

Stufe 2

Installieren und ausführen a RAT-Entferner wie Malwarebytes Anti-Malware und Anti-Exploit, um zugehörige Dateien und Registrierungsänderungen zu entfernen.

Stufe 3

Verwenden Sie Prüftools wie Autorun.exe, um verdächtige Dateien und Programme zu überprüfen, die beim Hochfahren von Windows gestartet werden.

Stufe 4

Überprüfen Sie ausgehende oder eingehende Netzwerkverbindungen in Ihrem System, die nicht existieren sollten. Oder trennen Sie einfach direkt Ihre Internetverbindung.

Wie schützen Sie sich vor RAT-Cyber-Angriffen?

Genauso wie Sie sich vor anderen Bedrohungen durch Malware im Netzwerk schützen, müssen Sie beim Schutz vor Trojanern für den Fernzugriff im Allgemeinen das Herunterladen unbekannter Elemente vermeiden. Halten Sie Antimalware und Firewall auf dem neuesten Stand, ändern Sie Ihre Benutzernamen und Passwörter regelmäßig; (aus administrativer Sicht) Blockieren Sie ungenutzte Ports, deaktivieren Sie ungenutzte Dienste und überwachen Sie den ausgehenden Datenverkehr.

#1 Vermeiden Sie das Herunterladen von nicht vertrauenswürdigen Quellen

Die effektivste und einfachste Prävention besteht darin, niemals Dateien aus ungesicherten Quellen herunterzuladen. Holen Sie sich stattdessen immer das, was Sie wollen, von vertrauenswürdigen, autorisierten, offiziellen und sicheren Orten wie offiziellen Websites, autorisierten Geschäften und bekannten Ressourcen.

#2 Halten Sie Firewalls und Antivirus auf dem neuesten Stand

Unabhängig davon, welche Firewall- oder Antimalware-Programme Sie verwenden, oder selbst wenn Sie mehrere davon haben, halten Sie diese Sicherheitsdienste einfach auf dem neuesten Stand. Die neuesten Versionen verwenden immer die neuesten Sicherheitstechnologien und sind speziell auf die aktuell verbreiteten Bedrohungen ausgelegt.

Die oben genannten Malwarebytes und andere Antivirenprogramme können auch verhindern, dass der anfängliche Infektionsvektor eine Kompromittierung des Systems ermöglicht.

#3 Ändern Sie regelmäßig Ihre Benutzernamen und Passwörter

Es ist eine gute Angewohnheit, Ihre verschiedenen Konten regelmäßig zu ändern, um Kontodiebstahl zu bekämpfen, insbesondere bei Passwörtern. Außerdem wird empfohlen, die verschiedenen Sicherheitsfunktionen der Dienstanbieter zu nutzen, um Ihre Konten wie die Zwei-Faktor-Authentifizierung (2FA) zu schützen.

6 Malware-Erkennungen/18 Malware-Typen/20 Tools zum Entfernen von Malware

6 Malware-Erkennungen/18 Malware-Typen/20 Tools zum Entfernen von MalwareWas ist Spyware- und Malware-Erkennung? Wie führt man eine Malware-Erkennung durch? Wie können Sie feststellen, ob Sie mit Malware infiziert sind? Wie überlebt man Malware-Angriffe?

Weiterlesen#4 Aktualisieren Sie Ihre Rechtsprogramme

Da der RAT-Fernzugriffstrojaner wahrscheinlich die legitimen Apps auf Ihrem Computer verwendet, sollten Sie diese Apps besser auf ihre neuesten Versionen aktualisieren. Zu diesen Programmen gehören Ihre Browser, Chat-Apps, Spiele, E-Mail-Server, Video-/Audio-/Foto-/Screenshot-Tools, Arbeitsanwendungen…

#5 Computersystem aufrüsten

Vergessen Sie natürlich nicht, Ihr Betriebssystem mit den neuesten Updates zu patchen. Normalerweise enthalten die Systemupdates Patches und Lösungen für aktuelle Schwachstellen, Exploits, Fehler, Bugs, Hintertüren und so weiter. Um das Betriebssystem zu aktualisieren, um Ihre gesamte Maschine zu schützen!

Sichern Sie Dateien gegen RAT Software Virus

Oftmals bleiben Cyber-RATs auf Workstations oder Netzwerken jahrelang unentdeckt. Dies weist darauf hin, dass Antivirenprogramme nicht unfehlbar sind und nicht als das A und O für den RAT-Schutz angesehen werden sollten.

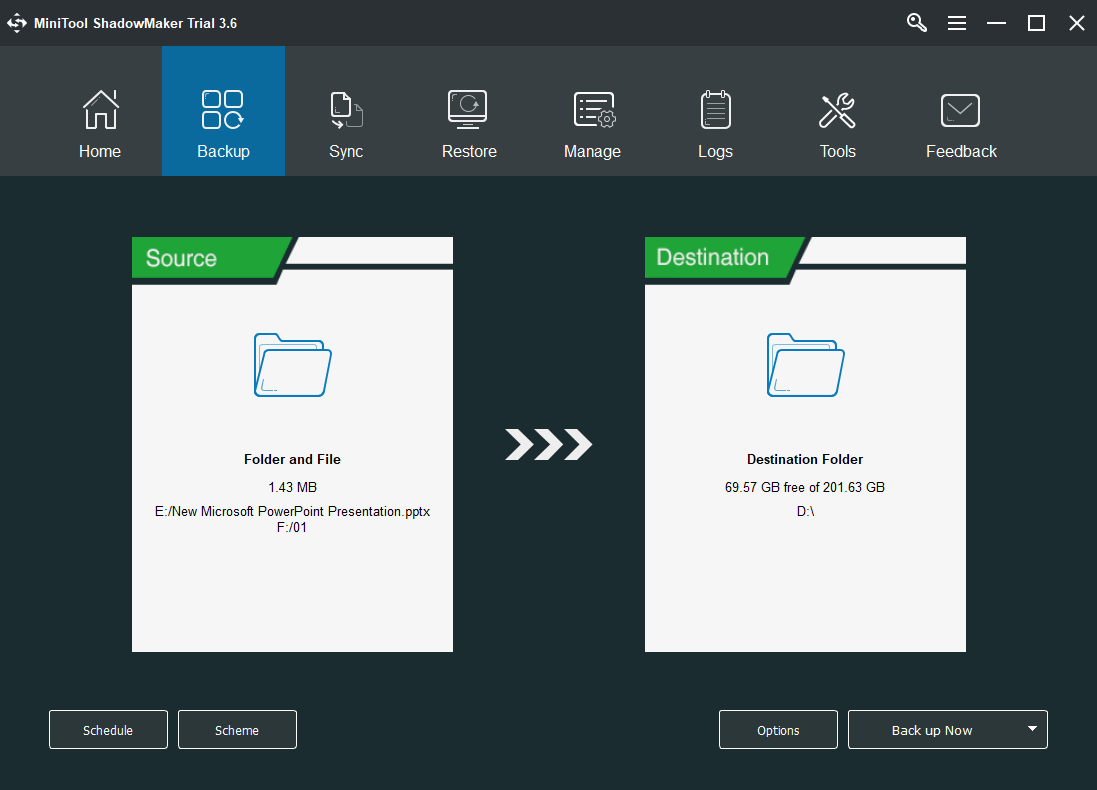

Was können Sie dann noch tun, um Ihre Computerdateien vor Bearbeitung, Löschung oder Zerstörung zu schützen? Glücklicherweise können Sie Ihre Daten nach Malware-RAT-Angriffen immer noch wiederherstellen, wenn Sie eine Sicherungskopie davon haben. Sie müssen jedoch die Kopie erstellen, bevor Sie die Originaldateien mit einem zuverlässigen und RAT-freien Tool wie MiniTool ShadowMaker verlieren, einem professionellen und leistungsstarken Sicherungsprogramm für Windows-Computer.

Schritt 1. Laden Sie MiniTool ShadowMaker von seiner offiziellen Website oder der oben autorisierten Link-Schaltfläche herunter.

Schritt 2. Installieren und starten Sie das Tool auf Ihrem PC.

Schritt 3. Wenn Sie die Testversion erhalten, werden Sie aufgefordert, die kostenpflichtigen Editionen zu kaufen. Wenn Sie nicht bezahlen möchten, klicken Sie einfach auf Testversion behalten Option oben rechts, um seine Testfunktionen zu genießen, die nur mit einer zeitlichen Begrenzung den formalen Funktionen entsprechen.

Schritt 4. Wenn Sie die Hauptschnittstelle aufrufen, klicken Sie auf Sicherung Registerkarte im oberen Menü.

Schritt 5. Geben Sie auf der Registerkarte Backup die Quelle Dateien, die Sie kopieren möchten, und die Ziel Speicherort, an dem Sie das Backup-Image speichern möchten.

Schritt 6. Klicken Sie auf Jetzt sichern unten rechts, um den Vorgang auszuführen.

Der Rest ist, auf den Erfolg der Aufgabe zu warten. Sie können einen Zeitplan einrichten, um diese Dateien täglich, wöchentlich, monatlich oder beim An- und Abmelden des Systems im obigen Schritt 5 vor dem Prozessstart oder auf der Registerkarte Verwalten nach dem Prozess automatisch zu sichern. Außerdem können Sie entscheiden, welche Art von Backups ausgeführt werden sollen (vollständig, inkrementell oder differentiell) sowie wie viele Versionen des Backup-Images aufbewahrt werden sollen, falls der Speicherplatz knapp wird.